WikiDer > Гиперджекинг

| Эта статья является частью серии статей о |

| Взлом компьютеров |

|---|

| История |

| Хакерская культура & этика |

| Конференции |

| Компьютерное преступление |

| Инструменты для взлома |

| Сайты практики |

| Вредоносное ПО |

| Компьютерная безопасность |

| Группы |

|

| Публикации |

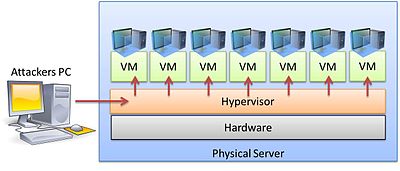

Гиперджекинг атака, в которой хакер злонамеренно контролирует гипервизор который создает виртуальную среду внутри виртуальная машина (ВМ) хост.[1] Смысл атаки состоит в том, чтобы нацеливаться на операционную систему, которая находится ниже, чем у виртуальных машин, чтобы программа злоумышленника могла запускаться, а приложения на виртуальных машинах над ней полностью не обращали внимания на ее присутствие.

Обзор

Гиперджекинг предполагает установку вредоносного, поддельного гипервизор который может управлять всей серверной системой. Регулярные меры безопасности неэффективны, потому что Операционная система не будет знать, что машина была взломана. При гиперджекинге гипервизор специально работает в скрытом режиме и работает под машиной, что затрудняет обнаружение и более вероятно получение доступа к компьютерным серверам, где он может повлиять на работу всего учреждения или компании. Если хакер получит доступ к гипервизору, всем, что подключено к этому серверу, можно будет управлять.[2] Когда речь идет о безопасности и защите конфиденциальной информации, гипервизор представляет собой единую точку отказа.[3]

Для успешной атаки с использованием гиперджекинга злоумышленник должен получить контроль над гипервизором следующими способами:[4]

- Внедрение мошеннического гипервизора под исходный гипервизор

- Непосредственное получение контроля над исходным гипервизором

- Запуск мошеннического гипервизора поверх существующего гипервизора

Методы смягчения последствий

Некоторые базовые конструктивные особенности виртуальной среды могут помочь снизить риски гиперджекинга:

- Управление безопасностью гипервизора должно быть отделено от обычного трафика. Эта мера больше связана с сетью, чем с самим гипервизором.[1]

- Гостевые операционные системы никогда не должны иметь доступа к гипервизору. Инструменты управления нельзя устанавливать или использовать из гостевой ОС.[1]

- Регулярно исправляю гипервизор.[1]

Известные атаки

По состоянию на начало 2015 года не было никаких сообщений о реальной демонстрации успешного гиперджекинга, кроме тестирования «доказательства концепции». В VENOM уязвимость (CVE-2015-3456) была обнаружена в мае 2015 года и могла затронуть многие центры обработки данных.[5] Гиперджекинг случается редко из-за сложности прямого доступа к гипервизорам; однако гиперджекинг считается реальной угрозой.[6]

Смотрите также

Рекомендации

- ^ а б c d "ГИПЕРДЖЕКИНГ". Telelink. Архивировано из оригинал 27 февраля 2015 г.. Получено 27 февраля 2015.

- ^ Грей, Дэниел. «Гиперджекинг - угроза компьютерного сервера будущего». SysChat. Получено 27 февраля 2015.

- ^ Райан, Шерстобитов. «Безопасность виртуализации - Часть 2». Журнал виртуализации. Получено 27 февраля 2015.

- ^ Сугано, Алан. «Безопасность и виртуализация серверов». WindowsITPro. Архивировано из оригинал 27 февраля 2015 г.. Получено 27 февраля 2015.

- ^ "VENOM Vulnerability". CrowdStrike.com. Получено 18 октября 2016.

- ^ "Общие уязвимости виртуализации и способы снижения рисков". Лаборатория тестирования на проникновение. Получено 27 февраля 2015.