WikiDer > Контроль доступа на основе графа

Эта статья поднимает множество проблем. Пожалуйста помоги Улучши это или обсудите эти вопросы на страница обсуждения. (Узнайте, как и когда удалить эти сообщения-шаблоны) (Узнайте, как и когда удалить этот шаблон сообщения)

|

Контроль доступа на основе графа (GBAC) это декларативный способ определения права доступа, назначения задач, получатели и контент в информационных системах. Права доступа предоставляются таким объектам, как файлы или документы, а также бизнес-объектам, таким как учетная запись. Его также можно использовать для назначения агентов задачам в средах рабочих процессов. Организации моделируются как особый вид семантического графа, включающего организационные единицы, роли и функции, а также людей и автоматических агентов (например, людей, машины). По сравнению с другими подходами, такими как управление доступом на основе ролей или управление доступом на основе атрибутов, основное отличие состоит в том, что в GBAC права доступа определяются с использованием организационного языка запросов вместо полного перечисления.

История

Основы GBAC восходят к исследовательскому проекту CoCoSOrg (Конфигурируемая система сотрудничества) [[1]] (на английском языке см. [2]) в Бамбергском университете. В CoCoSOrg организация представлена в виде семантического графа, а формальный язык используется для определения агентов и их прав доступа в среде рабочего процесса. В рамках проекта C-Org Института информационных систем Университета Хоф (iisys), подход был расширен такими функциями, как разделение обязанностей, контроль доступа в виртуальных организациях. [3] и предметно-ориентированный контроль доступа.[4]

Определение

Управление доступом на основе графов состоит из двух строительных блоков:

- Семантический граф, моделирующий организацию

- Язык запросов.

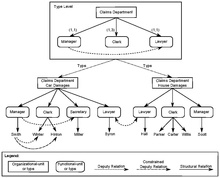

Организационный график

Организационная диаграмма разделена на тип и уровень экземпляра. На уровне экземпляра есть типы узлов для организационных единиц, функциональных единиц и агентов. Базовая структура организации определяется с помощью так называемых «структурных отношений». Они определяют «является частью» - отношения между функциональными единицами и организационными единицами, а также отображение агентов в функциональные единицы. Кроме того, существуют особые типы отношений, такие как «deputyship» или «formed_by ». Эти типы могут быть расширены разработчиком модели. Все отношения могут быть контекстно-зависимыми за счет использования предикатов.

На уровне типов организационные структуры описываются в более общем виде. Он состоит из типов организационных единиц, типов функциональных единиц и тех же типов отношений, что и на уровне экземпляра. Определения типов можно использовать для создания новых экземпляров или повторного использования организационных знаний в случае исключений (для дальнейшего чтения см.[1][2]).

Язык запроса

В GBAC язык запросов используется для определения агентов, обладающих определенными характеристиками или способностями. В следующей таблице показано использование языка запросов в контексте матрицы управления доступом.

Первый запрос означает, что все менеджеры, работающие в компании более шести месяцев, могут читать финансовый отчет, а также менеджеры, которые классифицируются флагом «ReadFinancialReport».

Ежедневный финансовый отчет может быть написан только менеджером отдела контроллинга или клерками отдела, которым это разрешено (WriteFinancialReport == TRUE).

| Объект данных | Читать | Написать |

|---|---|---|

| Ежедневный финансовый отчет | Менеджер (*). (Сейчас () - Год найма> 0,5) ИЛИ Менеджер.ReadFinancialReport == TRUE | Менеджер (Контроллинг) ИЛИ Клерк (Контроллинг) .WriteFinancialReport == TRUE |

Выполнение

GBAC был впервые реализован в среде CoCoS на сервере организации CoCoSOrg.[1] В C-Org-Project он был расширен за счет более сложных функций, таких как разделение обязанностей или контроль доступа в распределенных средах. Также есть облачная реализация[5] на IBM Bluemix[6] Платформа.

Во всех реализациях сервер принимает запрос от клиентской системы и разрешает его набору агентов. Этот набор отправляется обратно вызывающему клиенту в качестве ответа. Клиентами могут быть файловые системы, системы управления базами данных, системы управления рабочим процессом, системы физической безопасности или даже телефонные серверы.

Смотрите также

- Список контроля доступа

- Контроль доступа на основе атрибутов (ABAC)

- Безопасность на основе возможностей

- Контроль доступа на основе контекста (CBAC)

- Дискреционный контроль доступа (ЦАП)

- Контроль доступа на основе решеток (LBAC)

- Аутентификация на основе местоположения

- Обязательный контроль доступа (MAC)

- Управление доступом на основе организации (OrBAC)

- Риск-ориентированная аутентификация

- Контроль доступа на основе ролей (RBAC)

- Контроль доступа на основе набора правил (RSBAC)

Рекомендации

- ^ а б c Шаллер, Томас (1998). Organisationsverwaltung в CSCW-Systemen - Диссертация. Бамберг: Бамбергский университет.

- ^ а б Лаволл, Шаллер, Райхельт (2014). Архитектура предприятия: формализм для моделирования организационных структур в информационных системах. Салоники: Моделирование предприятий и организаций и имитационное моделирование: 10-й международный семинар CAiSE2014.CS1 maint: несколько имен: список авторов (ссылка на сайт)

- ^ Лаволл, Шаллер, Райхельт (2014). «Ограниченные отношения между организациями для межорганизационных процессов». 16-я конференция IEEE по бизнес-информатике (CBI), Женева: 74–80.CS1 maint: несколько имен: список авторов (ссылка на сайт)

- ^ Лаволл, Шаллер, Райхельт (2015). S-BPM в дикой природе: управление ролями и правами (1-е изд.). Берлин: Springer. С. 171–186. ISBN 978-3-319-17541-6.CS1 maint: несколько имен: список авторов (ссылка на сайт)

- ^ Лаволл, Шаллер, Райхельт (2015). Управление ресурсами и авторизация для облачных сервисов. Материалы 7-й Международной конференции по предметному управлению бизнес-процессами, ACM. С. 18: 1–18: 8.CS1 maint: несколько имен: список авторов (ссылка на сайт)

- ^ Bluemix