WikiDer > Переполнение буфера

В информационная безопасность и программирование, а переполнение буфера, или же переполнение буфера, является аномалия где программаво время написания данные к буфер, выходит за границу буфера и перезаписывает соседний объем памяти локации.

Буферы - это области памяти, предназначенные для хранения данных, часто при перемещении их из одного раздела программы в другой или между программами. Переполнение буфера часто может быть вызвано неверно сформированными входными данными; если предположить, что все входные данные будут меньше определенного размера, и буфер создан с таким размером, то аномальная транзакция, которая производит больше данных, может привести к тому, что запись будет за пределами конца буфера. Если при этом будут перезаписаны соседние данные или исполняемый код, это может привести к нестабильному поведению программы, включая ошибки доступа к памяти, неверные результаты и аварии.

Использование поведения переполнения буфера - хорошо известный эксплойт безопасности. Во многих системах структура памяти программы или системы в целом четко определена. Отправляя данные, предназначенные для того, чтобы вызвать переполнение буфера, можно производить запись в области, которые, как известно, содержат исполняемый код и замените его на вредоносный код, или выборочно перезаписывать данные, относящиеся к состоянию программы, что вызывает поведение, которое не было запланировано исходным программистом. Буферы широко распространены в Операционная система (OS) код, поэтому можно проводить атаки, выполняющие повышение привилегий и получите неограниченный доступ к ресурсам компьютера. Знаменитый Червь Морриса в 1988 году использовал это как одну из техник атаки.

Языки программирования обычно связанные с переполнением буфера включают C и C ++, которые не обеспечивают встроенной защиты от доступа или перезаписи данных в любой части памяти и не проверяют автоматически, что данные, записанные в множество (тип встроенного буфера) находится в пределах этого массива. Проверка границ может предотвратить переполнение буфера, но требует дополнительного кода и времени обработки. Современные операционные системы используют различные методы борьбы с вредоносным переполнением буфера, в частности рандомизация макета памятиили намеренно оставляя пространство между буферами и ища действия, которые записываются в эти области («канарейки»).

Техническое описание

Переполнение буфера происходит, когда данные записанные в буфер также искажают значения данных в адреса памяти рядом с целевым буфером из-за недостаточного проверка границ. Это может происходить при копировании данных из одного буфера в другой без предварительной проверки того, что данные помещаются в целевой буфер.

Пример

В следующем примере, выраженном в C, программа имеет две соседние в памяти переменные: строковый буфер длиной 8 байт, A, и двухбайтовый буфер прямой порядок байтов целое, Б.

char А[8] = "";беззнаковый короткая B = 1979;Изначально A содержит только нулевые байты, а B содержит число 1979.

| имя переменной | А | B | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| ценить | [пустая строка] | 1979 | ||||||||

| шестнадцатеричное значение | 00 | 00 | 00 | 00 | 00 | 00 | 00 | 00 | 07 | BB |

Теперь программа пытается сохранить строка с завершающим нулем "излишний" с ASCII кодирование в буфере A.

strcpy(А, "излишний");"излишний" имеет длину 9 символов и кодируется до 10 байтов, включая нулевой терминатор, но A может занимать только 8 байтов. Не проверяя длину строки, он также перезаписывает значение B:

| имя переменной | А | B | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| ценить | 'е' | 'Икс' | 'c' | 'е' | 's' | 's' | 'я' | 'v' | 25856 | |

| шестнадцатеричный | 65 | 78 | 63 | 65 | 73 | 73 | 69 | 76 | 65 | 00 |

Значение B теперь непреднамеренно заменено числом, состоящим из части строки символов. В этом примере "e", за которым следует нулевой байт, станет 25856.

Запись данных за пределами выделенной памяти иногда может быть обнаружена операционной системой для генерации ошибка сегментации ошибка, завершающая процесс.

Чтобы предотвратить переполнение буфера в этом примере, вызов strcpy можно заменить на strlcpy, который принимает максимальную емкость A (включая символ завершения нуля) в качестве дополнительного параметра и гарантирует, что в A будет записано не более этого количества данных:

strlcpy(А, "излишний", размер(А));Когда доступно, strlcpy библиотечная функция предпочтительнее strncpy который не завершает буфер назначения нулем, если длина исходной строки больше или равна размеру буфера (третий аргумент, переданный функции), поэтому А не может оканчиваться нулем и не может рассматриваться как допустимая строка в стиле C.

Эксплуатации

Методы эксплуатировать уязвимость переполнения буфера зависит от архитектура, к Операционная система и по региону памяти. Например, эксплуатация на куча (используется для динамически выделяемой памяти), заметно отличается от эксплуатации на стек вызовов.

Эксплуатация на основе стека

Технически подкованный пользователь может использовать переполнение стека буфера, чтобы манипулировать программой в своих интересах одним из нескольких способов:

- Путем перезаписи локальной переменной, расположенной рядом с уязвимым буфером в стеке, чтобы изменить поведение программы.

- Путем перезаписи обратного адреса в кадр стека указывать на код, выбранный злоумышленником, обычно называемый шеллкод. Как только функция вернется, выполнение возобновится на шеллкоде злоумышленника.

- Путем перезаписи указателя функции[1] или же обработчик исключений чтобы указать на шеллкод, который впоследствии выполняется

- Путем перезаписи локальной переменной (или указателя) другого кадра стека, который позже будет использоваться функцией, владеющей этим кадром.[2]

Злоумышленник создает данные, чтобы вызвать один из этих эксплойтов, а затем помещает эти данные в буфер, предоставляемый пользователям уязвимым кодом. Если адрес предоставленных пользователем данных, используемых для воздействия на переполнение буфера стека, непредсказуем, использование переполнения буфера стека для вызова удаленного выполнения кода становится намного сложнее. Один из методов, который можно использовать для использования такого переполнения буфера, называется "прыжки на батуте". С помощью этого метода злоумышленник найдет указатель на уязвимый буфер стека и вычислит местоположение их шеллкод относительно этого указателя. Затем они будут использовать перезапись, чтобы перейти к инструкция уже в памяти, которая сделает второй прыжок, на этот раз относительно указателя; этот второй переход приведет к переходу выполнения в шеллкод. Подходящие инструкции часто присутствуют в большом коде. В Проект Metasploit, например, поддерживает базу данных подходящих кодов операций, хотя в нем перечислены только те, которые находятся в Windows Операционная система.[3]

Эксплуатация на основе кучи

Переполнение буфера, происходящее в области данных кучи, называется переполнением кучи и может использоваться иначе, чем переполнение на основе стека. Память в куче динамически выделяется приложением во время выполнения и обычно содержит данные программы. Эксплуатация осуществляется путем повреждения этих данных определенным образом, чтобы приложение перезаписало внутренние структуры, такие как указатели связанных списков. Канонический метод переполнения кучи перезаписывает привязку распределения динамической памяти (например, маллок метаданные) и использует полученный в результате обмен указателем для перезаписи указателя программной функции.

Microsoftс GDI + уязвимость в обращении JPEG является примером опасности, которую может представлять переполнение кучи.[4]

Барьеры к эксплуатации

Манипуляции с буфером, которые происходят до того, как он будет прочитан или выполнен, могут привести к провалу попытки эксплуатации. Эти манипуляции могут снизить угрозу эксплуатации, но не могут сделать ее невозможной. Манипуляции могут включать преобразование в верхний или нижний регистр, удаление метасимволы и фильтрация не-буквенно-цифровой струны. Однако существуют способы обойти эти фильтры и манипуляции; буквенно-цифровой код, полиморфный код, самомодифицирующийся код и атаки с возвратом к libc. Те же методы можно использовать, чтобы избежать обнаружения системы обнаружения вторжений. В некоторых случаях, в том числе когда код конвертируется в Unicode,[5] угроза уязвимости была неверно представлена раскрывающими как отказ в обслуживании, когда фактически возможно удаленное выполнение произвольного кода.

Практичность эксплуатации

В реальных эксплойтах существует множество проблем, которые необходимо преодолеть, чтобы эксплойты работали надежно. Эти факторы включают в себя нулевые байты в адресах, вариативность расположения шелл-кода, различия между средами и различные контрмеры в работе.

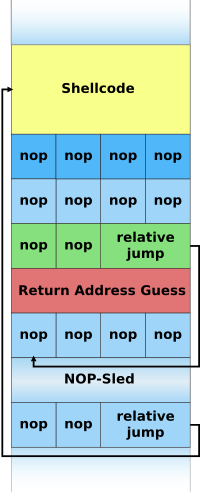

Санная техника NOP

NOP-салазки - это самый старый и наиболее широко известный метод использования переполнения буфера стека.[6] Он решает проблему нахождения точного адреса буфера за счет эффективного увеличения размера целевой области. Для этого гораздо большие разделы стека повреждаются безоперационный машинная инструкция. В конце предоставленных злоумышленником данных, после инструкций по бездействию, злоумышленник помещает инструкцию для выполнения относительного перехода к верху буфера, где шеллкод расположен. Этот набор запретов операций называется «салазками без операций», потому что, если адрес возврата перезаписывается любым адресом в нерабочей области буфера, выполнение будет «скользить» вниз по запретным операциям, пока оно не будет перенаправляется к собственно вредоносному коду скачком в конце. Этот метод требует, чтобы злоумышленник угадал, где в стеке находится NOP-салазки, а не сравнительно небольшой шелл-код.[7]

Из-за популярности этого метода многие производители системы предотвращения вторжений будет искать этот образец бездействующих машинных инструкций в попытке обнаружить используемый шелл-код. Важно отметить, что NOP-салазки не обязательно содержат только традиционные безоперационные машинные инструкции; любая инструкция, которая не повреждает состояние машины до такой степени, что шеллкод не запускается, может быть использована вместо аппаратного отказа. В результате для разработчиков эксплойтов стало обычной практикой составлять безоперационные салазки со случайно выбранными инструкциями, которые не будут иметь реального влияния на выполнение шелл-кода.[8]

Хотя этот метод значительно увеличивает шансы на успех атаки, он не без проблем. Эксплойты, использующие эту технику, по-прежнему должны полагаться на некоторую удачу, поскольку они угадывают смещения в стеке, которые находятся в области NOP-sled.[9] Неверное предположение обычно приводит к сбою целевой программы и может предупредить Системный администратор действиям злоумышленника. Другая проблема заключается в том, что для салазок с NOP требуется гораздо больший объем памяти, чтобы разместить салазки с NOP, достаточно большие, чтобы их можно было использовать. Это может быть проблемой, когда выделенный размер затронутого буфера слишком мал, а текущая глубина стека мала (т. Е. От конца текущего кадра стека до начала стека не так много места). Несмотря на свои проблемы, NOP-салазки часто являются единственным методом, который работает для данной платформы, среды или ситуации, и как таковой он по-прежнему остается важным методом.

Переход к адресу, хранящемуся в регистровой технике

Техника «перехода к регистру» позволяет надежно использовать переполнение буфера стека без необходимости дополнительного места для NOP-салазок и без необходимости угадывать смещения стека. Стратегия состоит в том, чтобы перезаписать указатель возврата чем-то, что заставит программу перейти к известному указателю, хранящемуся в регистре, который указывает на управляемый буфер и, следовательно, на шеллкод. Например, если регистр A содержит указатель на начало буфера, то любой переход или вызов, принимающий этот регистр в качестве операнда, можно использовать для получения контроля над потоком выполнения.[10]

DbgPrint () рутина содержит i386 машинный код операции для jmp esp.На практике программа может не содержать преднамеренно инструкции для перехода к определенному регистру. Традиционное решение - найти непреднамеренный экземпляр подходящего код операции в фиксированном месте где-нибудь в памяти программы. На рисунке E слева пример такого непреднамеренного экземпляра i386 jmp esp инструкция. Код операции для этой инструкции FF E4.[11] Эта двухбайтовая последовательность может быть найдена с однобайтовым смещением от начала инструкции. вызовите DbgPrint по адресу 0x7C941EED. Если злоумышленник перезаписывает адрес возврата программы этим адресом, программа сначала перейдет к 0x7C941EEDинтерпретировать код операции FF E4 как jmp esp инструкция, а затем перейдет к вершине стека и выполнит код злоумышленника.[12]

Когда этот метод возможен, серьезность уязвимости значительно возрастает. Это связано с тем, что эксплойт будет работать достаточно надежно, чтобы автоматизировать атаку с виртуальной гарантией успеха при ее запуске. По этой причине этот метод чаще всего используется в Интернет-черви которые используют уязвимости переполнения буфера стека.[13]

Этот метод также позволяет размещать шелл-код после перезаписанного адреса возврата на платформе Windows. Поскольку исполняемые файлы в основном находятся по адресу 0x00400000 а x86 - это Little Endian В архитектуре последний байт адреса возврата должен быть нулевым, что завершает копирование буфера, и больше ничего не записывается. Это ограничивает размер шелл-кода размером буфера, который может быть чрезмерно ограничительным. DLL расположены в верхней памяти (см. Выше 0x01000000) и поэтому имеют адреса, не содержащие нулевых байтов, поэтому этот метод может удалить нулевые байты (или другие запрещенные символы) из перезаписанного адреса возврата. Используемый таким образом метод часто называют «батутом DLL».

Защитные контрмеры

Для обнаружения или предотвращения переполнения буфера использовались различные методы с различными компромиссами. Самый надежный способ избежать или предотвратить переполнение буфера - использовать автоматическую защиту на уровне языка. Однако такая защита не может применяться к устаревший код, и часто технические, деловые или культурные ограничения требуют уязвимого языка. В следующих разделах описываются доступные варианты и реализации.

Выбор языка программирования

Ассемблер и C / C ++ являются популярными языками программирования, которые уязвимы для переполнения буфера, отчасти потому, что они позволяют прямой доступ к памяти, а не строго типизированный.[14] C не обеспечивает встроенной защиты от доступа или перезаписи данных в любой части памяти; более конкретно, он не проверяет, находятся ли данные, записанные в буфер, в пределах этого буфера. Стандартные библиотеки C ++ предоставляют множество способов безопасной буферизации данных, а библиотеки C ++ Стандартная библиотека шаблонов (STL) предоставляет контейнеры, которые могут дополнительно выполнять проверку границ, если программист явно вызывает проверки при доступе к данным. Например, векторфункция-член в() выполняет проверку границ и бросает вне диапазона исключение если проверка границ не удалась.[15] Однако C ++ ведет себя так же, как C, если проверка границ не вызывается явно. Для C. также существуют методы предотвращения переполнения буфера.

Строго типизированные языки, не допускающие прямого доступа к памяти, такие как COBOL, Java, Python и другие, в большинстве случаев предотвращают переполнение буфера.[14] Многие языки программирования, отличные от C / C ++, обеспечивают проверку времени выполнения, а в некоторых случаях даже проверку времени компиляции, которая может отправлять предупреждение или вызывать исключение, когда C или C ++ перезаписывают данные и продолжают выполнять дальнейшие инструкции до получения ошибочных результатов, которые могут может не привести к сбою программы. Примеры таких языков включают Ада, Эйфель, Лисп, Модула-2, Болтовня, OCaml и такие C-производные, как Циклон, Ржавчина и D. В Ява и .NET Framework Среды байт-кода также требуют проверки границ для всех массивов. Почти каждый интерпретируемый язык защитит от переполнения буфера, сигнализируя о четко определенном состоянии ошибки. Часто, когда язык предоставляет достаточно информации о типе для выполнения проверки границ, предоставляется опция для его включения или отключения. Статический анализ кода может удалить многие проверки динамических привязок и типов, но плохие реализации и неудобные случаи могут значительно снизить производительность. Инженеры-программисты должны тщательно учитывать компромисс между безопасностью и затратами на производительность при выборе языка и настроек компилятора.

Использование безопасных библиотек

Проблема переполнения буфера обычна для языков C и C ++, поскольку они раскрывают низкоуровневые детали представления буферов как контейнеров для типов данных. Таким образом, следует избегать переполнения буфера, поддерживая высокую степень правильности кода, который выполняет управление буфером. Также давно рекомендуется избегать стандартных библиотечных функций, границы которых не проверяются, например получает, сканф и strcpy. В Червь Морриса эксплуатировал получает вызывать палец.[16]

Хорошо написанные и проверенные библиотеки абстрактных типов данных, которые централизуют и автоматически выполняют управление буфером, включая проверку границ, могут уменьшить возникновение и влияние переполнения буфера. Двумя основными типами данных строительных блоков в этих языках, в которых обычно происходит переполнение буфера, являются строки и массивы; таким образом, библиотеки, предотвращающие переполнение буфера в этих типах данных, могут обеспечить подавляющее большинство необходимого покрытия. Тем не менее, неправильное использование этих безопасных библиотек может привести к переполнению буфера и другим уязвимостям; и, естественно, любая ошибка в самой библиотеке является потенциальной уязвимостью. "Безопасные" реализации библиотеки включают "Лучшую библиотеку строк",[17] Встр.[18] и Эрвин.[19] В OpenBSD операционные системы Библиотека C предоставляет strlcpy и strlcat функций, но они более ограничены, чем реализация полной безопасной библиотеки.

В сентябре 2007 г. был опубликован Технический отчет 24731, подготовленный комитетом по стандартам C;[20] он определяет набор функций, которые основаны на строковых функциях стандартной библиотеки C и функциях ввода-вывода с дополнительными параметрами размера буфера. Однако эффективность этих функций с целью уменьшения переполнения буфера спорна; это требует вмешательства программиста для каждого вызова функции, что эквивалентно вмешательству, которое может сделать аналогичные старые стандартные библиотечные функции безопасным при переполнении буфера.[21]

Защита от переполнения буфера

Защита от переполнения буфера используется для обнаружения наиболее распространенных переполнений буфера путем проверки того, что куча не было изменено при возврате функции. Если он был изменен, программа завершает работу с ошибка сегментации. Три таких системы: Libsafe,[22] и StackGuard[23] и ProPolice[24] gcc патчи.

Реализация Microsoft Предотвращение выполнения данных (DEP) режим явно защищает указатель на Структурированный обработчик исключений (SEH) от перезаписи.[25]

Более надежная защита стека возможна путем разделения стека на два: один для данных и один для возврата функции. Этот раскол присутствует в Четвертый язык, хотя это не было дизайнерское решение, основанное на безопасности. Тем не менее, это не полное решение проблемы переполнения буфера, поскольку конфиденциальные данные, отличные от адреса возврата, могут быть перезаписаны.

Защита указателя

Переполнение буфера работает путем манипулирования указатели, включая сохраненные адреса. PointGuard был предложен в качестве расширения компилятора, чтобы злоумышленники не могли надежно манипулировать указателями и адресами.[26] Подход работает, когда компилятор добавляет код для автоматического XOR-кодирования указателей до и после их использования. Теоретически, поскольку злоумышленник не знает, какое значение будет использоваться для кодирования / декодирования указателя, он не может предсказать, на что он будет указывать, если он перезапишет его новым значением. PointGuard так и не был выпущен, но Microsoft реализовала аналогичный подход, начиная с Windows XP SP2 и Windows Server 2003 SP1.[27] Вместо того, чтобы реализовать защиту указателя как автоматическую функцию, Microsoft добавила процедуру API, которую можно вызывать. Это обеспечивает лучшую производительность (потому что она не используется все время), но накладывает на программиста бремя, чтобы знать, когда это необходимо.

Поскольку XOR является линейным, злоумышленник может управлять закодированным указателем, перезаписывая только младшие байты адреса. Это может позволить атаке быть успешной, если злоумышленник может попытаться использовать эксплойт несколько раз или может завершить атаку, заставив указатель указывать на одно из нескольких мест (например, любое место в цепочке NOP).[28] Microsoft добавила случайную ротацию в свою схему кодирования, чтобы устранить эту слабость к частичной перезаписи.[29]

Исполняемая защита пространства

Защита исполняемого пространства - это подход к защите от переполнения буфера, который предотвращает выполнение кода в стеке или куче. Злоумышленник может использовать переполнение буфера для вставки произвольного кода в память программы, но с защитой исполняемого пространства любая попытка выполнить этот код вызовет исключение.

Некоторые процессоры поддерживают функцию, называемую NX ("No eXecute") или XD ("eXecute Disabled") бит, который в сочетании с программным обеспечением может использоваться для обозначения страницы данных (например, те, которые содержат стек и кучу) как доступные для чтения и записи, но не исполняемые.

Некоторые операционные системы Unix (например, OpenBSD, macOS) корабль с исполняемой космической защитой (например, W ^ X). Некоторые дополнительные пакеты включают:

Новые варианты Microsoft Windows также поддерживают защиту исполняемого пространства, называемую Предотвращение выполнения данных.[33] Проприетарный дополнения включают:

Исполняемая защита пространства обычно не защищает от атаки с возвратом к libc, или любая другая атака, которая не полагается на выполнение кода злоумышленника. Однако на 64-битный системы, использующие ASLRКак описано ниже, исполняемая защита пространства значительно затрудняет выполнение таких атак.

Рандомизация разметки адресного пространства

Рандомизация разметки адресного пространства (ASLR) - это функция компьютерной безопасности, которая включает в себя расположение областей ключевых данных, обычно включая основание исполняемого файла и расположение библиотек, кучи и стека, случайным образом в адресном пространстве процесса.

Рандомизация виртуальная память Адреса, по которым могут быть найдены функции и переменные, могут сделать использование переполнения буфера более трудным, но не невозможным. Это также вынуждает злоумышленника адаптировать попытку эксплуатации к отдельной системе, что препятствует попыткам интернет-черви.[36] Похожий, но менее эффективный метод - перебазировать процессы и библиотеки в виртуальном адресном пространстве.

Глубокая проверка пакетов

Использование глубокой проверки пакетов (DPI) может обнаруживать на периметре сети очень простые удаленные попытки использовать переполнение буфера с помощью сигнатур атак и эвристика. Они могут блокировать пакеты, которые имеют сигнатуру известной атаки, или, если обнаруживается длинная серия инструкций без операций (известных как NOP-sled), они когда-то использовались, когда местоположение эксплойта полезная нагрузка немного варьируется.

Сканирование пакетов не является эффективным методом, поскольку оно может предотвратить только известные атаки, и существует множество способов кодирования NOP-салазок. Шелл-код могут быть использованы злоумышленниками буквенно-цифровой, метаморфический, или же самомодифицирующийся чтобы избежать обнаружения эвристическими сканерами пакетов и системы обнаружения вторжений.

Тестирование

Проверка на переполнение буфера и исправление ошибок, которые вызывают их, естественным образом помогают предотвратить переполнение буфера. Один из распространенных автоматизированных методов их обнаружения: расплывание.[37] Пограничное тестирование также может выявить переполнение буфера, как и статический анализ.[38] Как только обнаруживается потенциальное переполнение буфера, его необходимо исправить; это делает подход к тестированию полезным для программного обеспечения, которое находится в разработке, но менее полезным для устаревшего программного обеспечения, которое больше не поддерживается или не поддерживается.

История

Переполнение буфера было понято и частично публично задокументировано еще в 1972 году, когда в исследовании планирования технологий компьютерной безопасности была изложена методика: «Код, выполняющий эту функцию, не проверяет адреса источника и назначения должным образом, что позволяет наложить части монитора на пользователь. Это может быть использовано для ввода кода в монитор, который позволит пользователю получить контроль над машиной ».[39] Сегодня монитор будет называться ядром.

Самая ранняя задокументированная враждебная эксплуатация переполнения буфера произошла в 1988 году. Это был один из нескольких эксплойтов, используемых Червь Морриса распространять себя через Интернет. Используемая программа была служба на Unix называется Палец.[40] Позже, в 1995 году, Томас Лопатич независимо заново открыл переполнение буфера и опубликовал свои выводы о Bugtraq список рассылки по безопасности.[41] Год спустя, в 1996 году, Элиас Леви (также известный как Aleph One), опубликованный в Phrack журнал газета "Разбивая стопку ради удовольствия и прибыли",[42] Пошаговое введение в эксплуатацию уязвимостей переполнения буфера на основе стека.

С тех пор по крайней мере два крупных интернет-червя использовали переполнение буфера для компрометации большого количества систем. В 2001 г. Код Красный червь использовал переполнение буфера в Microsoft Информационные службы Интернета (IIS) 5.0[43] а в 2003 г. SQL Slammer зараженные червем машины работают Microsoft SQL Server 2000.[44]

В 2003 г. переполнение буфера присутствовало в лицензированных Xbox игры были использованы для разрешения нелицензионного программного обеспечения, в том числе домашние игры, чтобы работать на консоли без необходимости модификации оборудования, известное как модчипы.[45] В Эксплуатация независимости PS2 также использовал переполнение буфера, чтобы добиться того же для PlayStation 2. Взлом Twilight сделал то же самое с Wii, используя переполнение буфера в Легенда о Зельде: Сумеречная принцесса.

Смотрите также

Рекомендации

- ^ "CORE-2007-0219: переполнение удаленного буфера ядра mbufs IPv6 OpenBSD". Получено 2007-05-15.

- ^ «Современные цели переполнения» (PDF). Получено 2013-07-05.

- ^ "База данных кодов операций Metasploit". Архивировано из оригинал 12 мая 2007 г.. Получено 2007-05-15.

- ^ «Бюллетень по безопасности Microsoft Technet MS04-028». Архивировано из оригинал на 2011-08-04. Получено 2007-05-15.

- ^ «Создание произвольного шелл-кода в расширенных строках Unicode» (PDF). Архивировано из оригинал (PDF) на 2006-01-05. Получено 2007-05-15.

- ^ Вангелис (2004-12-08). «Эксплойт по переполнению на основе стека: Введение в классическую и расширенную технику переполнения». Wowhacker через Neworder. Архивировано из оригинал (текст) 18 августа 2007 г. Цитировать журнал требует

| журнал =(помощь) - ^ Балабан, Мурат. "Раскрытие тайны переполнения буфера" (текст). Enderunix.org. Цитировать журнал требует

| журнал =(помощь) - ^ Akritidis, P .; Евангелос П. Маркатос; М. Полихронакис; Костас Д. Анагностакис (2005). «STRIDE: обнаружение полиморфных салазок посредством анализа последовательности команд». (PDF). Материалы 20-й Международной конференции по информационной безопасности IFIP (IFIP / SEC 2005). Международная конференция по информационной безопасности ИФИП. Архивировано из оригинал (PDF) на 2012-09-01. Получено 2012-03-04.

- ^ Кляйн, Кристиан (сентябрь 2004 г.). "Переполнение буфера" (PDF). Архивировано из оригинал (PDF) на 2007-09-28. Цитировать журнал требует

| журнал =(помощь) - ^ Шах, Саумиль (2006). «Написание плагинов для Metasploit: от уязвимости к эксплуатации» (PDF). Взломать в коробке. Куала Лумпур. Получено 2012-03-04.

- ^ Руководство разработчика программного обеспечения для архитектур Intel 64 и IA-32, том 2A: Справочник по набору инструкций, A – M (PDF). Корпорация Intel. Май 2007. С. 3–508. Архивировано из оригинал (PDF) на 2007-11-29.

- ^ Альварес, Серхио (2004-09-05). "Win32 Stack BufferOverFlow Real Life Vuln-Dev Process" (PDF). Консультации по ИТ-безопасности. Получено 2012-03-04. Цитировать журнал требует

| журнал =(помощь) - ^ Укай, Юдзи; Содер, Дерек; Пермех, Райан (2004). «Зависимости среды при эксплуатации Windows». BlackHat Япония. Япония: цифровая безопасность eEye. Получено 2012-03-04.

- ^ а б https://www.owasp.org/index.php/Buffer_OverflowsBuffer Переполняет статья на OWASP В архиве 2016-08-29 в Wayback Machine

- ^ "vector :: at - Справочник по C ++". Cplusplus.com. Получено 2014-03-27.

- ^ http://wiretap.area.com/Gopher/Library/Techdoc/Virus/inetvir.823[постоянная мертвая ссылка]

- ^ "Лучшая строковая библиотека".

- ^ "Домашняя страница Vstr". Архивировано из оригинал на 2017-03-05. Получено 2007-05-15.

- ^ "Домашняя страница Эрвина". Получено 2007-05-15.

- ^ Международная организация по стандартизации (2007). "Информационные технологии. Языки программирования, их среды и системные программные интерфейсы. Расширения библиотеки C. Часть 1. Интерфейсы для проверки границ".. Платформа онлайн-просмотра ISO.

- ^ «Инициатива безопасного кодирования CERT». Получено 2007-07-30.

- ^ "Libsafe на FSF.org". Получено 2007-05-20.

- ^ «StackGuard: автоматическое адаптивное обнаружение и предотвращение атак, связанных с переполнением буфера, Коуэн и др.» (PDF). Получено 2007-05-20.

- ^ "ProPolice в X.ORG". Архивировано из оригинал 12 февраля 2007 г.. Получено 2007-05-20.

- ^ «Обход аппаратного предотвращения выполнения данных Windows». Архивировано из оригинал на 2007-04-30. Получено 2007-05-20.

- ^ «12-й симпозиум по безопасности USENIX - Технический доклад». www.usenix.org. Получено 3 апреля 2018.

- ^ "Защита от указательных уловок (вроде!)". msdn.com. Архивировано из оригинал на 2010-05-02. Получено 3 апреля 2018.

- ^ «USENIX - Ассоциация передовых вычислительных систем» (PDF). www.usenix.org. Получено 3 апреля 2018.

- ^ "Защита от уловок указателя (Redux)". msdn.com. Архивировано из оригинал на 2009-12-19. Получено 3 апреля 2018.

- ^ "PaX: Домашняя страница команды PaX". Получено 2007-06-03.

- ^ "KernelTrap.Org". Архивировано из оригинал на 2012-05-29. Получено 2007-06-03.

- ^ "Патч ядра Openwall Linux 2.4.34-ow1". Архивировано из оригинал на 2012-02-19. Получено 2007-06-03.

- ^ «Microsoft Technet: предотвращение выполнения данных». Архивировано из оригинал на 2006-06-22. Получено 2006-06-30.

- ^ «BufferShield: предотвращение эксплуатации переполнения буфера для Windows». Получено 2007-06-03.

- ^ "Защитник стека NGSec". Архивировано из оригинал на 2007-05-13. Получено 2007-06-03.

- ^ «PaX в GRSecurity.net». Получено 2007-06-03.

- ^ "Эксплуатант - Информация о безопасности и учебные пособия". Получено 2009-11-29.

- ^ Ларошель, Дэвид; Эванс, Дэвид (13 августа 2001 г.). «Статическое обнаружение вероятных уязвимостей переполнения буфера». Симпозиум по безопасности USENIX. 32.

- ^ «Исследование планирования технологий компьютерной безопасности» (PDF). п. 61. Архивировано с оригинал (PDF) на 2011-07-21. Получено 2007-11-02.

- ^ ""Экскурсия по червю "Донна Сили, Университет Юты". Архивировано из оригинал на 2007-05-20. Получено 2007-06-03.

- ^ "Архив рассылки по безопасности Bugtraq". Архивировано из оригинал на 2007-09-01. Получено 2007-06-03.

- ^ ""Разбивая стопку ради удовольствия и прибыли "Алеф Один". Получено 2012-09-05.

- ^ «Электронная безопасность eEye». Получено 2007-06-03.

- ^ "Бюллетень безопасности Microsoft Technet MS02-039". Архивировано из оригинал на 2008-03-07. Получено 2007-06-03.

- ^ «Хакер взламывает защиту Xbox без мод-чипа». Архивировано из оригинал на 2007-09-27. Получено 2007-06-03.

внешняя ссылка

- «Обнаружение и использование уязвимости удаленного переполнения буфера на FTP-сервере» по Raykoid666

- «Разбить стопку ради удовольствия и прибыли» автор: Aleph One

- Герг, Исаак (2005-05-02). «Обзор и пример эксплойта переполнения буфера» (PDF). Информационный бюллетень. Центр анализа информационных технологий. 7 (4): 16–21. Архивировано из оригинал (PDF) на 2006-09-27. Получено 2019-03-17.

- Стандарты безопасного кодирования CERT

- CERT Secure Coding Initiative

- Безопасное кодирование на C и C ++

- SANS: внутри атаки переполнения буфера

- «Успехи в переполнении смежной памяти» по Nomenumbra

- Сравнение реализаций предотвращения переполнения буфера и слабых сторон

- Дополнительные технические документы по безопасности о переполнении буфера

- Глава 12: Написание эксплойтов III из Сокеты, шелл-код, перенос и кодирование: эксплойты обратного проектирования и кодирование инструментов для специалистов по безопасности Джеймс С. Фостер (ISBN 1-59749-005-9). Подробное объяснение того, как использовать Metasploit для разработки эксплойта переполнения буфера с нуля.

- Исследование планирования технологий компьютерной безопасности, Джеймс П. Андерсон, ESD-TR-73-51, ESD / AFSC, Hanscom AFB, Bedford, MA 01731 (октябрь 1972 г.) [NTIS AD-758 206]

- «Переполнение буфера: анатомия эксплойта» от Nevermore

- Безопасное программирование с помощью GCC и GLibc (2008), Марсель Хольтманн

- "Criação de Exploits com Buffer Overflor - Parte 0 - Um pouco de teoria" (2018), Хельвио Младший (M4v3r1ck)