WikiDer > Национальное Агенство Безопасности

Печать Агентства национальной безопасности | |

Флаг Агентства национальной безопасности | |

Штаб-квартира АНБ, Форт Мид, Мэриленд | |

| Обзор агентства | |

|---|---|

| Сформирован | 4 ноября 1952 г.[1] |

| Предыдущее агентство |

|

| Штаб-квартира | Форт Мид, Мэриленд, НАС. 39 ° 6′32 ″ с.ш. 76 ° 46′17 ″ з.д. / 39,10889 ° с.ш. 76,77139 ° з.д.Координаты: 39 ° 6′32 ″ с.ш. 76 ° 46′17 ″ з.д. / 39,10889 ° с.ш. 76,77139 ° з.д. |

| Девиз | «Защищая нашу нацию. Обеспечивая будущее». |

| Сотрудники | Классифицировано (оценка 30 000–40 000)[2][3][4][5] |

| Годовой бюджет | Секретно (оценка 10,8 млрд долларов, 2013 г.)[6][7] |

| Руководители агентства | |

| Материнское агентство | Министерство обороны |

| Интернет сайт | NSA.gov |

Национальное Агенство Безопасности наблюдение |

|---|

Карта глобального сбора данных АНБ, при этом государства, в которых проводится наибольший сбор данных, показаны красным |

Программы

|

Концепции |

В Национальное Агенство Безопасности (АНБ) является национальным спецслужба из Министерство обороны СШАпод руководством Директор национальной разведки. АНБ отвечает за глобальный мониторинг, сбор и обработку информации и данных для внешней и внутренней разведки и контрразведка цели, специализируясь на дисциплине, известной как разведка сигналов (ЗНАК). На АНБ также возложена задача защита сетей связи и информационных систем США.[8][9] Для выполнения своей миссии АНБ использует ряд мер, большинство из которых тайный.[10]

Происходит как блок для расшифровки кодированных сообщений в Вторая Мировая Война, он был официально сформирован президентом США как АНБ. Гарри С. Трумэн в 1952 году. С тех пор он стал крупнейшим из Разведывательные организации США с точки зрения персонала и бюджета.[6][11] АНБ в настоящее время проводит сбор данных по всему миру и был известен физически ошибка электронные системы как один из методов достижения этой цели.[12] Также утверждается, что АНБ стояло за таким программным обеспечением для атак, как Stuxnet, что нанесло серьезный ущерб ядерной программе Ирана.[13][14] АНБ наряду с Центральное Разведывательное Управление (ЦРУ), поддерживает физическое присутствие во многих странах мира; совместное ЦРУ и АНБ Специальная служба сбора (строго засекреченная группа разведки) вставляет устройства подслушивания в особо ценные объекты (например, президентские дворцы или посольства). Тактика сбора SCS якобы включает «тщательное наблюдение, кражи со взломом, прослушивание телефонных разговоров, [и] взлом и проникновение».[15][16]

В отличие от ЦРУ и Агентство военной разведки (DIA), оба из которых специализируются в основном на иностранных человеческий шпионаж, АНБ не проводит публичный сбор разведданных. Агентству национальной безопасности поручено оказывать помощь и координировать работу элементов SIGINT для других государственных организаций, которым по закону запрещено заниматься такой деятельностью самостоятельно.[17] В рамках этих обязанностей у агентства есть совместная организация, называемая Центральная служба безопасности (CSS), что облегчает сотрудничество между АНБ и другими оборонными ведомствами США. криптоанализ составные части. Для дальнейшего обеспечения оптимизированной связи между сигналами разведывательное сообщество подразделения, Директор АНБ одновременно выполняет функции командующего Киберкомандование США и в качестве начальника Центральной службы безопасности.

Действия АНБ несколько раз вызывали политические споры, в том числе шпионит за лидерами противников войны во Вьетнаме и участие агентства в экономический шпионаж. В 2013 году у АНБ было множество секретных программ наблюдения. открыто для публики к Эдвард Сноуден, бывший подрядчик АНБ. Согласно просочившимся документам, АНБ перехватывает и хранит сообщения более миллиарда человек по всему миру, включая граждан Соединенных Штатов. Документы также показали, что АНБ отслеживает передвижения сотен миллионов людей с помощью мобильных телефонов. метаданные. На международном уровне исследования показали способность АНБ отслеживать внутренний интернет-трафик зарубежных стран с помощью "бумеранг маршрутизации".[18]

История

Формирование

Истоки Агентства национальной безопасности можно проследить до 28 апреля 1917 года, через три недели после того, как Конгресс США объявил войну Германии. Первая Мировая Война. А код и шифр подразделение дешифрования было создано как Секция кабеля и телеграфа, также известная как Бюро шифров.[19] Ее штаб-квартира находилась в Вашингтоне, округ Колумбия, и она была частью военных действий исполнительной власти без прямого разрешения Конгресса. В ходе войны он несколько раз переносился в организационную структуру армии. 5 июля 1917 г. Герберт О. Ярдли был назначен руководителем подразделения. На тот момент отряд состоял из Ярдли и двух гражданское лицо клерки. Он поглотил военно-морской флот Криптоанализ функционирует в июле 1918 года. Первая мировая война закончилась 11 ноября 1918 года, и 20 мая 1919 года армейская криптографическая секция военной разведки (МИ-8) переехала в Нью-Йорк, где продолжила разведывательную деятельность в качестве компании Code Compilation Company в рамках направление Ярдли.[20][21]

Черная палата

После расформирования Армия США криптографический отдел военной разведки, известный как МИ-8, в 1919 году правительство США создало Бюро шифров, также известное как Черная камера. Черная палата была первым мирным временем в США. криптоаналитический организация.[22] Совместно финансируемое армией и Государственным департаментом, Бюро шифров было замаскировано под Нью-Йорк коммерческий кодекс Компания; он фактически производил и продавал такие коды для коммерческого использования. Однако его истинная миссия заключалась в том, чтобы нарушить коммуникации (в основном дипломатические) с другими странами. Его наиболее заметный успех был на Вашингтонская военно-морская конференция, во время которого он значительно помог американским переговорщикам, предоставив им расшифрованный трафик многих делегаций конференции, в первую очередь Японский. Черная палата успешно убедила Вестерн Юнион, крупнейший в США телеграмма компании в то время, а также нескольких других коммуникационных компаний, чтобы незаконно предоставить Черной палате доступ к кабельному трафику иностранных посольств и консульств.[23] Вскоре эти компании публично прекратили сотрудничество.

Несмотря на первоначальные успехи Палаты, она была закрыта в 1929 году Государственным секретарем США. Генри Л. Стимсон, который обосновал свое решение заявлением: «Господа не читают почту друг друга».[24]

Вторая мировая война и ее последствия

В течение Вторая Мировая Война, то Служба разведки сигналов (SIS) была создана для перехвата и расшифровки сообщений Осевые силы.[25] Когда война закончилась, СИС была реорганизована в Агентство армейской безопасности (ASA), и его поставили под руководство директора военной разведки.[25]

20 мая 1949 года вся криптологическая деятельность была централизована национальной организацией под названием Агентство безопасности вооруженных сил (AFSA).[25] Эта организация изначально была создана в Министерство обороны США под командованием Объединенный комитет начальников штабов.[26] AFSA было поручено руководить деятельностью Министерства обороны в области связи и электронной разведки, за исключением США. военная разведка единицы.[26] Однако AFSA не смогло централизовать коммуникационная разведка и не смог координировать свои действия с гражданскими агентствами, которые разделяли его интересы, такими как Госдепартамент, Центральное Разведывательное Управление (ЦРУ) и Федеральное Бюро Расследований (ФБР).[26] В декабре 1951 г. Гарри С. Трумэн приказал группе исследовать, как AFSA не смогла достичь своих целей. Результаты расследования привели к улучшениям и преобразованию его в Агентство национальной безопасности.[27]

В Совет национальной безопасности опубликовал меморандум от 24 октября 1952 г., в котором Директива Совета национальной безопасности о разведке (NSCID) 9. В тот же день Трумэн выпустил второй меморандум, в котором содержался призыв к созданию АНБ.[28] Фактическое создание АНБ было осуществлено в меморандуме от 4 ноября. Роберт А. Ловетт, то министра обороны, изменив название AFSA на NSA и возложив на новое агентство ответственность за всю коммуникационную разведку.[29] Поскольку меморандум президента Трумэна был классифицированный документ,[28] в то время о существовании АНБ общественности не было известно. Из-за его сверхсекретности разведывательное сообщество США называло АНБ «Агентством нет».[30]

война во Вьетнаме

В 1960-х годах АНБ сыграло ключевую роль в расширении обязательств США по война во Вьетнаме предоставив доказательства Северный Вьетнам атака на американский эсминец USSМэддокс вовремя Инцидент в Тонкинском заливе.[31]

Секретная операция под кодовым названием "МИНАРЕТ", было создано АНБ для отслеживания телефонных разговоров сенаторов. Франк Черч и Говард Бейкер, а также ключевые лидеры Движение за гражданские права, включая Мартин Лютер Кинг младший., а также известные американские журналисты и спортсмены, критиковавшие война во Вьетнаме.[32] Однако проект оказался неоднозначным, и внутренняя проверка, проведенная АНБ, пришла к выводу, что его программа «Минарет» была «сомнительной, если не полностью незаконной».[32]

АНБ предприняло серьезные усилия по обеспечению тактической связи между войсками США во время войны с переменным успехом. В НЕСТОР семейство совместимых безопасный голос разработанные им системы широко применялись в война во Вьетнаме, выпущено около 30 000 комплектов NESTOR. Однако из-за ряда технических и эксплуатационных проблем их использование ограничивалось, что позволило северным вьетнамцам использовать и перехватывать сообщения США.[33]:Том I, стр.79

Слушания церковного комитета

После Уотергейтский скандал, слушания Конгресса в 1975 году под руководством сенатора Франк Черч[34] выяснили, что АНБ в сотрудничестве с британской разведкой SIGINT Штаб правительственной связи (GCHQ), регулярно перехватывали международные сообщения видных лидеров антивьетнамской войны, таких как Джейн Фонда и доктор Бенджамин Спок.[35] Агентство отслеживало этих людей в секретной файловой системе, которая была уничтожена в 1974 году.[36] После отставки президента Ричард Никсон, было проведено несколько расследований предполагаемого неправомерного использования объектов ФБР, ЦРУ и АНБ.[37] Сенатор Франк Черч обнаруженная ранее неизвестная деятельность,[37] например, заговор ЦРУ (по заказу администрации президента Джон Ф. Кеннеди) убить Фидель Кастро.[38] В ходе расследования также были обнаружены прослушки АНБ в отношении целевых граждан США.[39]

После слушаний церковного комитета Закон о наблюдении за внешней разведкой 1978 года был принят в закон. Это было разработано, чтобы ограничить практику массовая слежка в США.[37]

С 1980-х по 1990-е годы

В 1986 году АНБ перехватило сообщения ливийского правительства сразу после происшествия. Взрыв в берлинской дискотеке. В белый дом утверждал, что перехват АНБ предоставил «неопровержимые» доказательства того, что Ливия стояла за взрывом, который президент США Рональд Рейган цитируется в качестве оправдания 1986 год: бомбардировки Ливии Соединенными Штатами.[40][41]

В 1999 году в ходе многолетнего расследования, проведенного Европейским парламентом, роль АНБ в экономическом шпионаже была подчеркнута в отчете, озаглавленном «Развитие технологий слежки и риск злоупотребления экономической информацией».[42] В том же году АНБ основало Зал почета АНБ, мемориал в Национальный криптологический музей в Форт-Мид, штат Мэриленд.[43] Мемориал - это «дань уважения пионерам и героям, которые внесли значительный и длительный вклад в американскую криптологию».[43] Сотрудникам АНБ необходимо выйти на пенсию более чем на пятнадцать лет, чтобы получить право на участие в мемориале.[43]

Инфраструктура АНБ пришла в упадок в 1990-х годах, когда сокращение оборонного бюджета привело к отсрочке технического обслуживания. 24 января 2000 года в штаб-квартире АНБ произошло полное отключение сети на три дня из-за перегрузки сети. Входящий трафик успешно сохранялся на серверах агентства, но не мог быть направлен и обработан. Агентство провело экстренный ремонт стоимостью 3 миллиона долларов, чтобы система снова заработала. (Некоторый входящий трафик также был направлен вместо GCHQ пока.) Директор Майкл Хайден назвал отключение "тревожным сигналом" для необходимости инвестировать в инфраструктуру агентства.[44]

В 1990-х защитное подразделение АНБ - Управление обеспечения информации (IAD) - начало работать более открыто; Первым публичным техническим докладом ученого АНБ на крупной конференции по криптографии была презентация Дж. Солинаса об эффективных Криптография с эллиптическими кривыми алгоритмы на Crypto 1997.[45] Кооперативный подход IAD к научным кругам и промышленности завершился его поддержкой прозрачный процесс для замены устаревшего Стандарт шифрования данных (DES) Расширенный стандарт шифрования (AES). Эксперт по политике кибербезопасности Сьюзан Ландау объясняет гармоничное сотрудничество АНБ с промышленностью и академическими кругами при выборе AES в 2000 году - и поддержку Агентством выбора надежного алгоритма шифрования, разработанного европейцами, а не американцами, - Брайан Сноу, который был техническим директором IAD и представлял NSA в качестве сопредседателя Технической рабочей группы конкурса AES, и Майкл Джейкобс, который в то время возглавлял IAD.[46]:75

После теракты 11 сентября 2001 г.АНБ полагало, что оно пользуется поддержкой общества в отношении резкого расширения своей деятельности по слежке.[47] В соответствии с Нил Коблитц и Альфред МенезесПериод, когда АНБ было доверенным партнером академических кругов и промышленности в разработке криптографических стандартов, начал подходить к концу, когда в рамках изменений в АНБ после событий 11 сентября Сноу был заменен на посту технического директора. , Джейкобс ушел в отставку, и IAD больше не мог эффективно противодействовать предлагаемым действиям наступательной части АНБ.[48]

Война с терроризмом

После 11 сентября нападения, АНБ создало новые ИТ-системы, чтобы справиться с потоком информации из новых технологий, таких как Интернет и мобильные телефоны. Тонкая резьба содержит расширенный сбор данных возможности. У него также был «механизм конфиденциальности»; наблюдение хранилось в зашифрованном виде; для расшифровки требуется ордер. Исследования, проведенные в рамках этой программы, возможно, внесли свой вклад в технологию, используемую в более поздних системах. ThinThread был отменен, когда Майкл Хайден выбрал Первопроходец, который не включал систему конфиденциальности ThinThread.[49]

Первопроходец увеличился в 2002 году и работал над Международная корпорация научных приложений (SAIC), Боинг, Корпорация компьютерных наук, IBM, и Litton Industries. Некоторое АНБ информаторы внутренне жаловался на серьезные проблемы, связанные с Trailblazer. Это привело к расследованию Конгрессом, АНБ и Министерством обороны США. Генеральные инспекторы. Проект был закрыт в начале 2004 года.

Турбулентность стартовал в 2005 году. Он разрабатывался небольшими недорогими «пробными» частями, а не одним грандиозным планом, как Trailblazer. Он также включал возможности наступательной кибервойны, такие как инъекция вредоносное ПО на удаленные компьютеры. Конгресс раскритиковал Turbulence в 2007 году за то, что у него такие же бюрократические проблемы, как у Trailblazer.[50] Это должна была быть реализация обработки информации на более высоких скоростях в киберпространстве.[51]

Раскрытие информации о глобальном надзоре

Массовые масштабы шпионажа со стороны АНБ, как иностранного, так и внутреннего, были раскрыты общественности в серии подробных раскрытий внутренних документов АНБ, начиная с июня 2013 года. Большая часть информации была раскрыта бывшим подрядчиком АНБ. Эдвард Сноуден. 4 сентября 2020 года программа слежки АНБ была признана незаконной Апелляционный суд США. Суд также добавил, что лидеры спецслужб США, которые публично защищали его, не говорили правду.[52]

Миссия

| Часть серия на |

| Глобальное наблюдение |

|---|

| Раскрытие информации |

| Системы |

| Агентства |

| Люди |

| Места |

| Законы |

| Предлагаемые изменения |

| Концепции |

| похожие темы |

АНБ подслушивание миссия включает радиовещание, как от различных организаций, так и от частных лиц, Интернет, телефонные звонки и другие перехваченные формы связи. Его миссия по обеспечению безопасной связи включает в себя военные, дипломатические и все другие секретные, конфиденциальные или секретные правительственные сообщения.[53]

Согласно статье 2010 г. Вашингтон Пост, «[е] в день, системы сбора в Агентстве национальной безопасности перехватывают и хранят 1,7 миллиарда электронных писем, телефонных звонков и других типов сообщений. АНБ сортирует часть из них по 70 отдельным базам данных».[54]

Из-за своей задачи прослушивания NSA / CSS активно участвовало в криптоаналитический исследования, продолжающие работу предшествующих агентств, которые прервали многие Второй мировой войны коды и шифры (см., например, Фиолетовый, Венона проект, и JN-25).

В 2004 году АНБ Центральная служба безопасности и Управление национальной кибербезопасности из Департамент внутренней безопасности (DHS) согласился расширить Центры академического мастерства АНБ в области образовательной программы по обеспечению информационной безопасности.[55]

В рамках Указ президента о национальной безопасности 54 / Президентская директива 23 по национальной безопасности (NSPD 54), подписанная 8 января 2008 г. президентом Бушем, АНБ стало ведущим агентством по мониторингу и защите всех компьютерных сетей федерального правительства от кибертерроризм.[9]

Операции

Операции Агентства национальной безопасности можно разделить на три типа:

- Сбор за границей, который находится в ведении подразделения Global Access Operations (GAO).

- Внутренний сбор, за который отвечает Специальные операции с источниками (ССО) подразделение.

- Хакерские операции, ответственность за которые несет Индивидуальные операции доступа (ТАО) подразделение.

Сбор за границей

Эшелон

«Эшелон» создан в инкубаторе Холодная война.[56] Сегодня это устаревшая система, и несколько станций АНБ закрываются.[57]

NSA / CSS, в сочетании с аналогичными агентствами в Великобритании (Штаб правительственной связи), Канада (Организация безопасности связи), Австралия (Австралийское управление сигналов) и Новой Зеландии (Бюро безопасности правительственной связи), иначе известный как UKUSA группа,[58] сообщалось, что он руководил операцией так называемого ЭШЕЛОН система. Предполагалось, что его возможности включают в себя возможность контролировать значительную часть передаваемого в мире гражданского телефонного, факсимильного и информационного трафика.[59]

В начале 1970-х годов в Menwith Hill была установлена первая из более чем восьми больших антенн спутниковой связи.[60] Журналист-расследователь Дункан Кэмпбелл сообщил в 1988 г. о "ЭШЕЛОН"программа наблюдения, расширение Соглашение UKUSA по глобальной сигнальной разведке SIGINT, и подробно описал, как работали операции по прослушиванию.[61] 3 ноября 1999 года BBC сообщила, что у них есть подтверждение от правительства Австралии о существовании мощной «глобальной шпионской сети» под кодовым названием Echelon, которая может «подслушивать каждый телефонный звонок, факс или электронную почту в любом месте». планета »с Великобританией и Соединенными Штатами в качестве главных героев. Они подтвердили, что Менвит Хилл «напрямую связан со штаб-квартирой Агентства национальной безопасности США (АНБ) в Форт-Миде в Мэриленде».[62]

Директива АНБ США по разведке сигналов 18 (USSID 18) строго запрещает перехват или сбор информации о «... Лица США, юридические лица, корпорации или организации .... "без явного письменного юридического разрешения от Генеральный прокурор США когда объект находится за границей, или Суд по надзору за внешней разведкой в пределах границ США. Предполагаемая деятельность, связанная с Echelon, в том числе его использование по мотивам, не связанным с национальной безопасностью, включая политические и промышленный шпионаж, получил критику со стороны стран, не входящих в альянс UKUSA.[63][64]

Другие операции SIGINT за рубежом

АНБ также участвовало в планировании шантажа людей "СЕКСИНТ", получена разведывательная информация о сексуальной активности и предпочтениях потенциальной жертвы. Лица, подвергшиеся нападению, не совершали никаких очевидных преступлений и им не предъявлялись обвинения.[65]

Чтобы поддержать его распознавание лиц В программе АНБ перехватывает «миллионы изображений в день».[66]

В Региональный шлюз в реальном времени это программа сбора данных, введенная АНБ в Ираке в 2005 г. Война в Ираке это заключалось в сборе всей электронной информации, ее хранении, последующем поиске и другом анализе.Он был эффективным в предоставлении информации об иракских повстанцах, ускользнувших от менее сложных методов.[67] Стратегия «собрать все», которую представил директор АНБ, Кейт Б. Александр, считается Гленн Гринвальд из Хранитель быть моделью для всеобъемлющего всемирного массового архивирования сообщений, которым АНБ занимается с 2013 года.[68]

Специальное подразделение АНБ определяет цели для ЦРУ за внесудебные убийства на Ближнем Востоке.[69] АНБ также активно шпионило за Европейским Союзом, Организацией Объединенных Наций и правительствами многих стран, включая союзников и торговых партнеров в Европе, Южной Америке и Азии.[70][71]

В июне 2015 г. WikiLeaks опубликованные документы, свидетельствующие о том, что АНБ шпионило за Французский компании.[72]

В июле 2015 года WikiLeaks опубликовал документы, свидетельствующие о том, что АНБ шпионило за федеральными министерствами Германии с 1990-х годов.[73][74] Даже канцлер Германии Ангела МеркельБыли перехвачены мобильные телефоны и телефоны ее предшественников.[75]

Безграничный информатор

Эдвард Сноуден В июне 2013 года выяснилось, что в период с 8 февраля по 8 марта 2013 года АНБ собрало около 124,8 миллиарда элементов телефонных данных и 97,1 миллиарда элементов компьютерных данных по всему миру, как это было отображено в диаграммах внутреннего инструмента АНБ под кодовым названием Безграничный информатор. Первоначально сообщалось, что некоторые из этих данных отражают прослушивание граждан в таких странах, как Германия, Испания и Франция,[76] но позже выяснилось, что эти данные были собраны европейскими агентствами во время военных миссий за рубежом и впоследствии переданы АНБ.

Обход шифрования

В 2013 году репортеры обнаружили секретную записку, в которой утверждается, что АНБ создало и настаивало на принятии Двойной ЭК DRBG стандарт шифрования, содержащий встроенные уязвимости в 2006 году для США Национальный институт стандартов и технологий (NIST) и Международная организация по стандартизации (также известный как ISO).[77][78] Эта записка, кажется, подтверждает предыдущие предположения криптографов Microsoft Research.[79] Эдвард Сноуден утверждает, что АНБ часто полностью обходит шифрование, снимая информацию до того, как она будет зашифрована или после того, как она будет расшифрована.[78]

XKeyscore rules (как указано в файле xkeyscorerules100.txt, полученном от немецких телеканалов Отчет о недоставке и WDR, которые утверждают, что у них есть выдержки из исходного кода) показывают, что АНБ отслеживает пользователей программных инструментов, повышающих конфиденциальность, в том числе Tor; анонимный почтовый сервис, предоставляемый Лаборатория компьютерных наук и искусственного интеллекта Массачусетского технологического института (CSAIL) в Кембридже, Массачусетс; и читатели Linux журнал.[80][81]

Программные бэкдоры

Линус Торвальдс, основатель Ядро Linux, шутил во время LinuxCon основной доклад 18 сентября 2013 г., что АНБ, являющееся основателем SELinux, хотел бэкдор в ядре.[82] Однако позже отец Линуса, Член Европейского парламента (MEP), выяснилось, что это действительно делало АНБ.[83]

Когда моему старшему сыну задали тот же вопрос: «Обращалось ли к нему АНБ по поводу бэкдоров?» он сказал «Нет», но в то же время кивнул. Тогда он был вроде как в легальном порядке. Он дал правильный ответ, все понимали, что к нему обратилось АНБ.

— Нильс Торвальдс, LIBE Запрос Комитета по электронному массовому слежению за гражданами ЕС - 11-е слушание, 11 ноября 2013 г.[84]

IBM Notes был первым широко используемым программным продуктом криптография с открытым ключом для аутентификации клиент-сервер и сервер-сервер и для шифрования данных. До тех пор, пока в 2000 году не были изменены законы США, регулирующие шифрование, IBM и Лотос было запрещено экспортировать версии Notes, поддерживающие симметричное шифрование ключи длиной более 40 бит. В 1997 году Lotus заключила соглашение с АНБ, которое позволяло экспортировать версию, которая поддерживала более надежные ключи с 64 битами, но 24 бита были зашифрованы с помощью специального ключа и включены в сообщение, чтобы обеспечить «коэффициент снижения рабочей нагрузки» для АНБ. Это усилило защиту пользователей Notes за пределами США от частного сектора. промышленный шпионаж, но не против шпионажа со стороны правительства США.[85][86]

Бумеранг-роутинг

Хотя предполагается, что иностранные передачи, заканчивающиеся в США (например, неамериканский гражданин, имеющий доступ к веб-сайту США), подвергают неамериканских граждан слежке АНБ, недавнее исследование маршрутизации бумерангом вызвало новые опасения относительно способности АНБ контролировать внутренние Интернет-трафик зарубежных стран.[18] Бумеранг-маршрутизация происходит, когда Интернет-передача, которая начинается и заканчивается в одной стране, проходит через другую. Исследования в Университет Торонто предположил, что примерно 25% внутреннего трафика Канады может быть объектом наблюдения АНБ в результате бумеранговой маршрутизации канадских Интернет-провайдеры.[18]

Аппаратная имплантация

Документ, включенный в файлы АНБ, выпущенный с Гленн Гринвальдкнига Негде спрятаться подробно описывает, как агентство Индивидуальные операции доступа (TAO) и другие подразделения АНБ получают доступ к оборудованию. Они перехватывают маршрутизаторы, серверы и другие сетевое оборудование доставляются организациям, предназначенным для наблюдения, и устанавливают на них скрытое микропрограммное обеспечение имплантатов до их доставки. Менеджер NSA назвал это «одними из самых продуктивных операций в TAO, поскольку они размещают точки доступа в жестких целевых сетях по всему миру».[87]

Компьютеры, изъятые АНБ из-за запрет часто модифицируются с помощью физического устройства, известного как Cottonmouth.[88] Cottonmouth - это устройство, которое можно вставить в USB-порт компьютера, чтобы установить удаленный доступ к целевой машине. Согласно каталогу имплантатов группы Tailored Access Operations (TAO) NSA, после имплантации Cottonmouth, NSA может установить сетевой мост «что позволяет АНБ загружать программное обеспечение для эксплойтов на модифицированные компьютеры, а также позволяет АНБ передавать команды и данные между аппаратными и программными имплантатами».[89]

Домашняя коллекция

Миссия АНБ, изложенная в Распоряжение 12333 в 1981 году - сбор информации, составляющей "внешнюю разведку или контрразведку", в то время как нет "получение информации о внутренней деятельности Жители СШААНБ заявило, что оно полагается на ФБР для сбора информации о деятельности внешней разведки в пределах границ Соединенных Штатов, ограничивая свою собственную деятельность в Соединенных Штатах посольствами и миссиями иностранных государств.[90]

В 2013 году появление `` Управления внутреннего наблюдения '' АНБ вскоре было разоблачено как розыгрыш.[91][92]

Деятельность АНБ по надзору ограничена требованиями, установленными Четвертая поправка к Конституции США. В Суд по надзору за внешней разведкой например, проведенное в октябре 2011 года со ссылкой на многочисленные прецеденты Верховного суда, согласно которому Четвертая поправка запрещает необоснованные обыски и выемки применяется к содержанию всех сообщений, какими бы средствами они ни были, поскольку «личные сообщения человека сродни личным бумагам».[93] Однако эти меры защиты не распространяются на лиц, не являющихся гражданами США, и находящихся за пределами США, поэтому действия АНБ по слежке за границей подлежат гораздо меньшему количеству ограничений в соответствии с законодательством США.[94] Конкретные требования к операциям внутреннего наблюдения содержатся в Закон о наблюдении за внешней разведкой 1978 г. (FISA), который не распространяется на граждан, не являющихся гражданами США, находящихся за пределами США. Территория США.[94]

Президентская программа наблюдения

Джордж Буш, президент во время Террористические акты 11 сентябряутвердил Патриотический акт вскоре после терактов принять меры безопасности по борьбе с терроризмом. Название 1, 2, и 9 специально санкционированные меры, которые будут приняты АНБ. Эти титулы обеспечили повышенную внутреннюю безопасность от терроризма, процедуры наблюдения и улучшенные разведывательные данные, соответственно. 10 марта 2004 г. состоялись дебаты между президентом Бушем и советником Белого дома. Альберто Гонсалес, Генеральный прокурор Джон Эшкрофт, и исполняющий обязанности генерального прокурора Джеймс Коми. Генеральные прокуроры не были уверены, можно ли считать программы АНБ конституционными. Они пригрозили уйти в отставку по этому поводу, но в конечном итоге программы АНБ продолжились.[95] 11 марта 2004 г. президент Буш подписал новое разрешение на массовое наблюдение за записями в Интернете в дополнение к слежению за записями телефонных разговоров. Это позволило президенту иметь возможность отменять законы, такие как Закон о наблюдении за внешней разведкой, который защищал мирных жителей от массового наблюдения. В дополнение к этому президент Буш также подписал, что меры массового наблюдения также имеют обратную силу.[96]

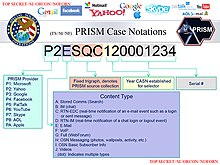

Программа PRISM

Под ПРИЗМА программа, стартовавшая в 2007 году,[97][98] АНБ собирает интернет-сообщения от зарубежных целей от девяти крупных американских поставщиков услуг связи в Интернете: Microsoft,[99] Yahoo, Google, Facebook, PalTalk, AOL, Skype, YouTube и яблоко. Собранные данные включают электронную почту, видео, фотографии, VoIP чаты, такие как Skype, и передачи файлов.

Бывший генеральный директор АНБ Кейт Александер заявил, что в сентябре 2009 года АНБ предотвратило Наджибулла Зази и его друзья от совершения теракта.[100] Однако это утверждение было опровергнуто, и не было представлено никаких доказательств того, что АНБ когда-либо способствовало предотвращению террористической атаки.[101][102][103][104]

Хакерские операции

Помимо более традиционных способов подслушивания с целью сбора разведывательной информации, АНБ также занимается взлом компьютеры, смартфоны и их сети. Эти операции проводятся Индивидуальные операции доступа (TAO), которое действует как минимум с 1998 года.[105]

Согласно Внешняя политика журнал "... Управление специальных операций доступа, или TAO, успешно проникло в китайские компьютерные и телекоммуникационные системы в течение почти 15 лет, генерируя одни из лучших и наиболее надежных разведывательных данных о том, что происходит внутри Китайской Народной Республики. . "[106][107]

В интервью с Проводной Эдвард Сноуден заявил, что подразделение Tailored Access Operations случайно вызвало Сирияотключение интернета в 2012 году.[108]

Организационная структура

АНБ возглавляет Директор Агентства национальной безопасности (DIRNSA), который также является начальником Центральная служба безопасности (CHCSS) и командующий Киберкомандование США (USCYBERCOM) и является высшим военным должностным лицом этих организаций. Ему помогает Заместитель директора, который является высокопоставленным гражданским лицом в АНБ / CSS.

АНБ также имеет Главный инспектор, руководитель Управления Генерального инспектора (OIG), a Генеральный консул, глава офиса главного юрисконсульта (OGC) и директор по соответствию, который возглавляет офис директора по соответствию (ODOC).[109]

В отличие от других разведывательных организаций, таких как ЦРУ или DIA, АНБ всегда было особенно сдержанно в отношении своей внутренней организационной структуры.

По состоянию на середину 1990-х годов Агентство национальной безопасности состояло из пяти управлений:

- Операционное управление, которое отвечало за сбор и обработку SIGINT.

- Управление технологий и систем, которое разрабатывает новые технологии для сбора и обработки SIGINT.

- Управление безопасности информационных систем, которое отвечало за коммуникации и информационную безопасность АНБ.

- Управление планов, политики и программ, которое обеспечивало кадровую поддержку и общее руководство Агентством.

- Управление вспомогательных услуг, которое обеспечивало материально-техническую и административную поддержку.[110]

Каждое из этих управлений состояло из нескольких групп или элементов, обозначенных буквой. Например, была группа А, которая отвечала за все операции SIGINT против Советского Союза и Восточной Европы, и группа G, которая отвечала за SIGINT в отношении всех некоммунистических стран. Эти группы были разделены на подразделения, обозначенные дополнительным номером, например подразделение A5 для взлома советских кодексов и G6, являющееся офисом для Ближнего Востока, Северной Африки, Кубы, Центральной и Южной Америки.[111][112]

Дирекции

По состоянию на 2013 год[Обновить]У АНБ около десятка управлений, которые обозначены буквой, хотя не все из них публично известны. Дирекции делятся на подразделения и подразделения, начиная с буквы головной дирекции, за которой следует номер подразделения, подразделения или подразделения.

Основными элементами организационной структуры АНБ являются:[113]

- DP - заместитель директора по европейским делам

- DP1 -

- DP11 - Управление по европейским делам

- DP12 - Управление по делам Туниса

- DP15 - Управление по британским делам

- DP1 -

- DP - заместитель директора по европейским делам

- E - Управление образования и профессиональной подготовки

- E9 -

- Известен E92 Национальная криптологическая школа [114]

- E9 -

- F -

- F1 -

- F1A2 - Офис Представителя дипломатических миссий США АНБ

- F4 -

- F406 - Управление иностранных дел, Тихоокеанское поле

- F6 - Специальная служба сбора сокращенно SCS, совместная программа, созданная ЦРУ и АНБ в 1978 году для облегчения подпольной деятельности, такой как прослушивание компьютеры по всему миру, используя опыт обоих агентств.[115]

- F7 -

- F71 - Операционный центр в Грузии

- F74 - Операционный центр в Форт Мид

- F77 - Станция АНБ в RAF Menwith Hill

- F1 -

- G - Управление известно только из подразделения G112, офиса, который управляет Старший диапазон платформа, прикрепленная к самолетам-разведчикам У2.[116] Также известен GS2E4, который управляет иранскими цифровыми сетями.[117]

- H - Это управление, известное только совместной деятельностью, специализируется на сотрудничестве с другими странами.

- H52G - Совместная сигнальная активность

- I - Information Assurance Directorate (IAD), который обеспечивает доступность, целостность, аутентификацию, конфиденциальность и неопровержимость национальной безопасности, а также телекоммуникационных и информационных систем (систем национальной безопасности).

- J - Управление известно только из подразделения J2, подразделения криптологической разведки.

- L - Установка и логистика

- LL - Услуги

- LL1 - Управление материальными потоками

- LL2 - Услуги по транспортировке, активам и утилизации

- LL23 -

- LL234 -

- LL234M - Поддержка собственности

- LL234 -

- LL23 -

- LL - Услуги

- M - Ассоциированный директорат человеческих ресурсов (ADHRS)

- Q - Безопасность и контрразведка

- R - Исследовательское управление, которое проводит исследования в области радиотехнической разведки и обеспечения безопасности информации для правительства США.[118]

- S - Управление разведки сигналов (SID), который отвечает за сбор, анализ, производство и распространение разведывательной информации. Это управление возглавляют директор и заместитель директора. SID состоит из следующих разделов:

- S0 - Производительность персонала SID

- S1 - Отношения с клиентами

- S11 - Клиентский шлюз

- S112 - Управление бухгалтерским учетом NGA

- S12 Под S12 известен S12C, подразделение бытовых услуг.

- S17 - Споры и проблемы со стратегической разведкой

- S11 - Клиентский шлюз

- S2 - Центры анализа и производства со следующими так называемыми производственными линиями:

- S211 -

- S211A - Лаборатория расширенного анализа

- S2A: Южная Азия

- S2B: Китай и Корея

- S2C: Международная безопасность

- S2D - Зарубежная контрразведка

- S2D3 -

- S2D31 - Операционная поддержка

- S2E: Ближний Восток / Азия

- S2E33: Операционные технологии на Ближнем Востоке и в Азии

- S2F: Международное преступление

- S2F2:

- S2F21: Транснациональная преступность

- S2F2:

- S2G: Противодействие распространению

- S2H: Россия

- S2I - Контртерроризм

- S2I02 - Управленческие услуги

- S2J: Оружие и космос

- S2T: Текущие угрозы

- S211 -

- S3 - Сбор данных, с этими разделами для основных программ сбора:

- S31 - Услуги криптоанализа и эксплуатации (CES)

- S311 -

- S3115 -

- S31153 - Целевая ветвь анализа использования сетевой информации

- S3115 -

- S311 -

- S32 - Индивидуальные операции доступа (TAO), которая взламывает иностранные компьютеры для проведения кибершпионажа и, как сообщается, является «крупнейшим и, возможно, самым важным компонентом огромного Управления разведки сигналов (SIGINT) АНБ, в состав которого входят более 1000 военных и гражданских компьютерных хакеров, аналитиков разведки, нацелены на специалистов, разработчиков компьютерного оборудования и программного обеспечения, а также инженеров-электриков ".[119]

- S33 - Global Access Operations (GAO), который отвечает за перехват со спутников и других международных платформ SIGINT.[120] Инструмент, который детализирует и отображает информацию, собранную этим устройством, имеет кодовое название Безграничный информатор.

- S34 - Центр стратегий и требований коллекций

- S35 - Специальные операции с источниками (SSO), который отвечает за программы внутреннего и раздельного сбора, например, ПРИЗМА программа.[120] Специальные операции с источниками также упоминаются в связи с ЯРМАРКА программа сбора.[121]

- S31 - Услуги криптоанализа и эксплуатации (CES)

- Т - Техническая дирекция (TD)

- Возможности миссии T1

- Возможности T2 Business

- Корпоративные ИТ-услуги T3

- V - Управление по оценке угроз, также известное как NTOC Национальный центр управления угрозами

- Дирекция по корпоративному лидерству

- Управление иностранных дел, которое действует как связь с иностранными разведывательными службами, центрами контрразведки и UKUSA-партнеры.

- Дирекция по закупкам и закупкам

- Службы обмена информацией (ISS), возглавляемые начальником и заместителем начальника.[122]

В 2000 году была сформирована команда руководителей, состоящая из директора, заместителя директора и директоров службы разведки сигналов (SID), обеспечения информации (IAD) и Технического управления (TD). Руководители других основных подразделений АНБ стали заместителями директора высшего руководства.[123]

После того, как президент Джордж Буш инициировал Президентская программа наблюдения (PSP) в 2001 году АНБ создало круглосуточный Центр анализа метаданных (MAC), а в 2004 году - Отдел расширенного анализа (AAD) с миссией анализа контента, метаданных Интернета и телефонных метаданных. Оба подразделения входили в состав Управления разведки сигналов.[124]

В предложении от 2016 года Управление разведки сигналов будет объединено с Управлением обеспечения информации в Управление операций.[125]

NSANet

NSANet расшифровывается как Сеть Агентства национальной безопасности и является официальной внутренней сетью АНБ.[126] Это секретная сеть,[127] для информации до уровня TS/SCI[128] для поддержки использования и обмена разведданными между АНБ и разведывательными службами четырех других стран Пять глаз партнерство. Управление NSANet было делегировано Центральная служба безопасности Техас (CSSTEXAS).[129]

NSANet - это компьютерная сеть с высоким уровнем защиты, состоящая из оптоволоконных и спутниковых каналов связи, которые практически полностью отделены от общедоступного Интернета. Сеть позволяет сотрудникам АНБ, а также аналитикам гражданской и военной разведки в любой точке мира получить доступ к системам и базам данных агентства. Этот доступ строго контролируется и отслеживается. Например, каждое нажатие клавиши регистрируется, действия проверяются случайным образом, а загрузка и печать документов из NSANet записываются.[130]

В 1998 году NSANet вместе с НИПРНЕТ и SIPRNET, имел «серьезные проблемы с плохими возможностями поиска, неорганизованными данными и старой информацией».[131] Сообщалось, что в 2004 году сеть использовала более двадцати коммерческая готовая операционные системы.[132] Некоторым университетам, которые проводят очень важные исследования, разрешено подключиться к нему.[133]

Тысячи совершенно секретных внутренних документов АНБ, которые были украдены Эдвард Сноуден в 2013 г. хранились в «папке для обмена файлами на сайте внутренней сети АНБ»; поэтому сотрудники АНБ могут легко прочитать их в Интернете. Все, у кого есть допуск TS / SCI, имели доступ к этим документам. Как системный администратор Сноуден отвечал за перемещение случайно утерянных особо важных документов в более безопасные места для хранения.[134]

Центры наблюдения

АНБ имеет как минимум два сторожевых центра:

- Операционный центр национальной безопасности (NSOC), который в настоящее время является операционным центром и координационным центром АНБ для своевременной отчетности SIGINT для системы SIGINT США (USSS). Этот центр был основан в 1968 году как Национальный центр наблюдения за SIGINT (NSWC) и переименован в Национальный операционный центр SIGINT (NSOC) в 1973 году. Этот «нервный центр АНБ» получил свое нынешнее название в 1996 году.[135]

- Центр управления угрозами АНБ / CSS (NTOC), который является основным партнером АНБ / CSS для Департамент внутренней безопасности реагирование на киберинциденты. NTOC обеспечивает осведомленность о сети в режиме реального времени и возможности определения характеристик угроз для прогнозирования, предупреждения и атрибуции злонамеренной активности и обеспечения координации операций компьютерной сети. NTOC был основан в 2004 году как совместный проект по обеспечению информации и разведке сигналов.[136]

Сотрудники

Количество сотрудников АНБ официально засекречено[4] но есть несколько источников, дающих оценки. В 1961 году в АНБ было 59 000 военных и гражданских служащих, а в 1969 году их количество выросло до 93 067 человек, из которых 19 300 работали в штаб-квартире в Форт-Мид. В начале 1980-х годов в АНБ было около 50 000 военнослужащих и гражданских лиц. К 1989 году это число снова выросло до 75 000, из которых 25 000 работали в штаб-квартире АНБ. В период с 1990 по 1995 год бюджет и штат сотрудников АНБ сократились на треть, что привело к значительной потере опыта.[137]

В 2012 году АНБ заявило, что более 30 000 сотрудников работали в Форт-Мид и других объектах.[2] В 2012, Джон К. Инглис- в шутку замдиректора сказал, что общее количество сотрудников АНБ «где-то от 37000 до одного миллиарда»,[4] и заявил, что агентство "вероятно, крупнейший работодатель интроверты."[4] В 2013 Der Spiegel заявил, что у АНБ было 40 000 сотрудников.[5] В более широком смысле, он был описан как крупнейший в мире работодатель математики.[138] Некоторые сотрудники АНБ входят в состав сотрудников Национальная разведка (NRO), агентство, которое предоставляет АНБ спутниковые разведка сигналов.

По состоянию на 2013 год около 1000 системные администраторы работать на АНБ.[139]

Безопасность персонала

АНБ подверглось критике в начале 1960 года после того, как два агента перешли на сторону Советский союз. Исследования Комитет Палаты представителей по антиамериканской деятельности и специальный подкомитет Комитет Палаты представителей США по вооруженным силам выявили серьезные случаи незнания правил безопасности персонала, что побудило бывшего директора по персоналу и директора службы безопасности уйти в отставку и привело к принятию более строгих мер безопасности.[140] Тем не менее, нарушения безопасности повторились только год спустя, когда в Известия 23 июля 1963 г. бывший сотрудник АНБ опубликовал несколько криптологических секретов.

В тот же день клерк-курьер АНБ совершил самоубийство поскольку продолжающееся расследование показало, что он регулярно продавал секретную информацию Советам. Нежелание палат Конгресса расследовать эти дела побудило журналиста написать: «Если бы подобная серия трагических ошибок произошла в любом обычном правительственном учреждении, возбужденная общественность настояла бы, чтобы виновные были официально осуждены, понижены в должности или уволены». Дэвид Кан раскритиковал тактику АНБ, скрывающую свои действия как самодовольство, и слепую веру Конгресса в его действия как недальновидную, и указал на необходимость наблюдения со стороны Конгресса для предотвращения злоупотребления властью.[140]

Эдвард Сноуденутечка информации о существовании ПРИЗМА в 2013 году вынудило АНБ учредить "правило двух человек", когда два системных администратора должны присутствовать при доступе к определенной конфиденциальной информации.[139] Сноуден утверждает, что он предложил такое правило в 2009 году.[141]

Полиграфия

АНБ проводит полиграф тесты сотрудников. Для новых сотрудников тесты предназначены для обнаружения вражеских шпионов, обращающихся в АНБ, и выявления любой информации, которая может сделать заявителя податливым к принуждению.[142] В рамках последнего исторически EPQ или «неловкие личные вопросы» о сексуальном поведении были включены в полиграф АНБ.[142] АНБ также проводит пятилетние периодические повторные проверки сотрудников на полиграфе, уделяя особое внимание программам контрразведки. Кроме того, АНБ периодически проводит проверки на полиграфе с целью выявления шпионов и лиц, сообщающих информацию; те, кто отказывается принять их, могут получить «увольнение», согласно меморандуму 1982 года от директора NSA.[143]

Существуют также полиграфы "специального доступа" для сотрудников, которые хотят работать в очень чувствительных областях, и эти полиграфы охватывают вопросы контрразведки и некоторые вопросы о поведении.[143] В брошюре NSA говорится, что средняя продолжительность теста составляет от двух до четырех часов.[144] Отчет 1983 г. Управление оценки технологий заявил, что «похоже, что АНБ [Агентство национальной безопасности] (и, возможно, ЦРУ) используют полиграф не для определения обмана или правдивости как такового, а как метод допроса для поощрения признаний».[145] Иногда заявители в процессе проверки на полиграфе признаются в совершении тяжких преступлений, таких как убийство, изнасилование и продажа запрещенных наркотиков. В период с 1974 по 1979 год из 20 511 соискателей, прошедших тесты на полиграфе, 695 (3,4%) признались в совершении ранее совершенных уголовных преступлений; почти все эти преступления остались незамеченными.[142]

В 2010 году АНБ выпустило видео, объясняющее процесс работы с полиграфом.[146] Видео продолжительностью десять минут под названием «Правда о полиграфе» было размещено на веб-сайте Служба безопасности обороны. Джефф Штайн из Вашингтон Пост сказал, что на видео изображены «разные кандидаты или актеры, играющие их - это не ясно - описывающие все плохое, что они слышали о тесте, подразумевая, что все это неправда».[147] AntiPolygraph.org утверждает, что в видеоролике, подготовленном АНБ, отсутствует некоторая информация о полиграфе; он подготовил видео в ответ на видео АНБ.[146][148] Джордж Машке, основатель веб-сайта, обвинил видео с полиграфа АНБ в том, что "Оруэлловский".[147]

После Эдвард Сноуден раскрыл его личность в 2013 году, АНБ начало требовать проверки сотрудников на полиграфе один раз в квартал.[149]

Произвольная стрельба

Критикуется количество освобождений от требований закона. Когда в 1964 году Конгресс слушал закон, дающий директору АНБ право увольнять любого сотрудника, Вашингтон Пост писал: «Это само определение произвола. Это означает, что сотрудник может быть уволен и опозорен на основании анонимных обвинений без малейшей возможности защитить себя». Тем не менее, законопроект был принят подавляющим большинством.[140] Кроме того, каждый человек, нанятый на работу в США после 2007 года в любой частной организации, государственном или федеральном правительственном учреждении, должен сообщить Реестр новых сотрудников, якобы искать поддержка детей уклоняющиеся, Кроме что сотрудники разведывательного агентства могут быть исключены из отчетности, если директор сочтет это необходимым по соображениям национальной безопасности.

Удобства

Штаб-квартира

История штаб-квартиры

Когда агентство было впервые создано, его штаб-квартира и криптографический центр находились на Станции безопасности ВМС в Вашингтоне, округ Колумбия. Арлингтон Холл в Северная Вирджиния, который служил штаб-квартирой Армия СШАкриптографические операции.[150] Поскольку Советский союз взорвал ядерную бомбу, и поскольку объекты были переполнены, федеральное правительство хотело переместить несколько агентств, в том числе AFSA / NSA. Комитет по планированию рассмотрел Форт-Нокс, но Форт Мид, Мэриленд, в конечном итоге был выбран в качестве штаб-квартиры АНБ, потому что он находился достаточно далеко от Вашингтона, округ Колумбия, на случай ядерного удара и достаточно близко, чтобы его сотрудникам не пришлось переезжать со своими семьями.[151]

Строительство дополнительных зданий началось после того, как агентство заняло здания в Форт-Миде в конце 1950-х годов, которые они вскоре переросли.[151] В 1963 году открылось новое здание штаб-квартиры высотой в девять этажей. Сотрудники АНБ называли это здание «зданием штаб-квартиры», а поскольку руководство АНБ занимало верхний этаж, рабочие использовали «девятый этаж» для обозначения своих руководителей.[152] COMSEC оставался в Вашингтоне, округ Колумбия, до завершения строительства нового здания в 1968 году.[151] В сентябре 1986 года здания Операций 2A и 2B, оба были защищены медью, чтобы предотвратить подслушивание, открыт с посвящением президента Рональд Рейган.[153] Четыре здания АНБ стали известны как «Большая четверка».[153] Когда он открылся, директор АНБ переехал в 2Б.[153]

Штаб Агентства национальной безопасности находится по адресу: г. 39 ° 6′32 ″ с.ш. 76 ° 46′17 ″ з.д. / 39,10889 ° с.ш. 76,77139 ° з.д. в Форт Джордж Г. Мид, Мэриленд, хотя он отделен от других соединений и агентств, базирующихся на этой же военной базе. Форт Мид находится примерно в 32 км к юго-западу от Балтимор,[154] и 25 миль (40 км) к северо-востоку от Вашингтона, округ Колумбия.[155] У АНБ есть два выделенных выхода. Балтимор – Вашингтон-Паркуэй. Выход в восточном направлении с бульвара Парквей (в направлении Балтимора) открыт для публики и обеспечивает доступ сотрудников к его главному кампусу и общественный доступ к Национальному музею криптологии. Боковой выезд на запад (в сторону Вашингтона) помечен как «Только для сотрудников АНБ».[156][157] Выход могут использовать только люди с надлежащим уровнем допуска, а автомобили безопасности, припаркованные вдоль дороги, охраняют вход.[158]

АНБ является крупнейшим работодателем в штате Мэриленд, и две трети его персонала работают в Форт-Мид.[159] Построен на 350 акрах (140 га; 0,55 кв. Миль)[160] 5000 акров Форт-Мид (2000 га; 7,8 квадратных миль),[161] на территории 1300 зданий и около 18000 парковочных мест.[155][162]

Главный штаб и оперативное здание АНБ - вот что Джеймс Бэмфорд, автор Тело секретов, описывается как «современная квадратная конструкция», которая похожа на «любое стильное офисное здание».[163] Здание покрыто односторонним темным стеклом, которое покрыто медным экраном, чтобы предотвратить шпионаж путем улавливания сигналов и звуков.[163] Он включает 3 000 000 квадратных футов (280 000 м2), или более 68 акров (28 га) жилой площади; Бэмфорд сказал, что Капитолий США "может легко поместиться в него четыре раза".[163]

На объекте более 100 сторожевых постов,[164] один из них - центр контроля посетителей, двухэтажная зона, служащая входом.[163] У входа белая пятиугольная конструкция,[165] посетителям выдаются бейджи и проверяются допуски сотрудников.[166] В центре для посетителей стоит картина с печатью АНБ.[165]

В здание OPS2A, самое высокое здание в комплексе АНБ, где располагается большая часть операционного управления агентства, можно попасть из центра для посетителей. Бэмфорд описал это как «темное стекло. Кубик Рубика".[167] В «красном коридоре» учреждения находятся не связанные с безопасностью операции, такие как концессии и аптека. Название относится к «красному значку», который носит человек без допуска. В штаб-квартире АНБ есть кафетерий, кредитный союз, билетные кассы авиакомпаний и развлечений, парикмахерская и банк.[165] Штаб-квартира АНБ имеет собственное почтовое отделение, пожарную часть и полицию.[168][169][170]

Сотрудники штаб-квартиры АНБ проживают в разных местах в Балтимор-Вашингтон, включая Аннаполис, Балтимор и Колумбия в Мэриленде и округе Колумбия, включая Джорджтаун сообщество.[171] АНБ поддерживает трансфер от Станция Одентон из MARC в свой Центр контроля посетителей и делает это с 2005 года.[172]

Потребляемая мощность

После крупного отключения электроэнергии в 2000 г., в 2003 г. и в период до 2007 г. Балтимор Сан сообщило, что АНБ подвергалось риску перегрузки электричества из-за недостаточной внутренней электрической инфраструктуры в Форт-Миде для поддержки количества устанавливаемого оборудования. Эта проблема, очевидно, была признана в 1990-х годах, но не стала приоритетной, и «теперь способность агентства продолжать свою деятельность находится под угрозой».[173]

6 августа 2006 г. Балтимор Сан сообщил, что АНБ полностью исчерпало электросеть, и что Baltimore Gas & Electric (BGE, сейчас Созвездие Энергия) не смог продать им больше мощности.[174] АНБ решило перенести часть своих операций на новый спутниковый объект.

BGE предоставила АНБ от 65 до 75 мегаватты в Форт-Мид в 2007 году, и ожидалось, что позже в этом году потребуется увеличение мощности на 10–15 мегаватт.[175] В 2011 году АНБ было крупнейшим потребителем энергии в Мэриленде.[159] В 2007 году, будучи крупнейшим клиентом BGE, АНБ закупило столько электроэнергии, сколько Аннаполис, столица штата Мэриленд.[173]

По одной из оценок, потенциал потребления энергии новым Дата-центр Юты в АМЕРИКАНСКИЙ ДОЛЛАР$40 миллионов в год.[176]

Вычислительные активы

В 1995 г. Балтимор Сан сообщил, что АНБ является владельцем крупнейшей группы суперкомпьютеры.[177]

В мае 2013 года в Форт-Миде АНБ провело церемонию закладки фундамента своего центра высокопроизводительных вычислений 2, открытие которого ожидается в 2016 году.[178] В центре, получившем название Участок М, находится подстанция мощностью 150 МВт, 14 административных зданий и 10 гаражей.[168] Он стоит 3,2 миллиарда долларов и занимает площадь 227 акров (92 га).[168] Центр - 1800000 квадратных футов (17 га; 0,065 квадратных миль).[168] и изначально потребляет 60 мегаватт электроэнергии.[179]

Ожидается, что пристройки II и III будут завершены к 2030 году и в четыре раза увеличат площадь, охватывая 5 800 000 квадратных футов (54 га; 0,21 кв. Мили) с 60 зданиями и 40 гаражами.[168] Подрядчики обороны также создают или расширяют информационная безопасность объектов возле АНБ и вокруг Вашингтонская столичная область.[168]

Национальный центр компьютерной безопасности

Центр компьютерной безопасности Министерства обороны был основан в 1981 году и переименован в Национальный центр компьютерной безопасности (NCSC) в 1985 году. NCSC отвечал за компьютерную безопасность во всем федеральном правительстве.[180] NCSC был частью NSA,[181] а в конце 1980-х и 1990-х годах NSA и NCSC опубликовали Критерии оценки доверенных компьютерных систем в шести футов высотой Радуга серии книг, в которых подробно описаны спецификации надежных вычислений и сетевых платформ.[182] Книги Rainbow были заменены Общие критерииОднако в начале 2000-х гг.[182]

Другие объекты в США

По состоянию на 2012 год АНБ собрало разведданные от четырех геостационарные спутники.[176] Спутниковые ресиверы были на Станция Ревущего ручья в Катависса, Пенсильвания и Станция Солт-Крик в Арбакл, Калифорния.[176] Он работал с десяти до двадцати краны на коммутаторах связи США. АНБ располагало объектами в нескольких штатах США, и с них наблюдали перехваты из Европы, Ближнего Востока, Северной Африки, Латинской Америки и Азии.[176]

У АНБ были помещения в Приложение Дружбы (FANX) в Linthicum, Мэриленд, который находится в 20-25 минутах езды от Форт-Мид;[183] Центр аэрокосмических данных в База ВВС США Бакли в Аврора за пределами Денвер, Колорадо; АНБ Техаса в Техасский центр криптологии в База ВВС Лэкленд в Сан Антонио, Техас; АНБ Грузии в Форт Гордон в Огаста, Джорджия; АНБ Гавайи в Гонолулу; то Многопрограммный исследовательский центр в Ок-Ридж, Теннесси, и в других местах.[171][176]

6 января 2011 года состоялась церемония закладки фундамента, чтобы начать строительство первого центра обработки данных Комплексной национальной инициативы по кибербезопасности (CNCI), известного как "Дата-центр Юты"для краткости. ЦОД стоимостью 1,5 млрд долларов строится в Кэмп Уильямс, Юта, расположенный в 25 милях (40 км) к югу от Солт-Лейк-Сити, и поможет поддержать Национальную инициативу агентства по кибербезопасности.[184] Ожидается, что он будет сдан в эксплуатацию к сентябрю 2013 года.[176] Строительство центра обработки данных в Юте завершилось в мае 2019 года.[185]

В 2009 году, чтобы защитить свои активы и получить доступ к большему количеству электроэнергии, АНБ попыталось децентрализовать и расширить свои существующие объекты в Форт-Мид и Менвит-Хилл,[186] последнее расширение планируется завершить к 2015 году.[187]

В Якима Геральд-Республика процитировал Бэмфорда, заявив, что многие базы АНБ для его программы Echelon были устаревшая система, используя устаревшую технологию 1990-х годов.[57] В 2004 году АНБ закрыло свою деятельность на Станция Бад-Айблинг (Field Station 81) в Плохой Айблинг, Германия.[188] В 2012 году АНБ начало перенос некоторых своих операций на исследовательскую станцию Якима, Учебный центр Якимаиз штата Вашингтон в Колорадо, планируя оставить Якиму закрытой.[189] По состоянию на 2013 год АНБ также намеревалось закрыть операции на Сахарная роща, Западная Вирджиния.[57]

Международные станции

После подписания в 1946–1956 гг.[190] из Соглашение UKUSA между США, Соединенным Королевством, Канадой, Австралией и Новой Зеландией, которые затем сотрудничали в разведка сигналов и ЭШЕЛОН,[191] Станции АНБ построены на GCHQ Буде в Морвенстоу, Объединенное Королевство; Джералдтон, Pine Gap и Шол-Бэй, Австралия; Литрим и Оттава, Онтарио, Канада; Мисава, Япония; и Вайхопай и Тангимоана,[192] Новая Зеландия.[193]

АНБ работает RAF Menwith Hill в Северном Йоркшире, Соединенное Королевство, которое, согласно Новости BBC в 2007 г. - крупнейшая в мире станция электронного мониторинга.[194] Запланированная в 1954 году и открытая в 1960 году, база занимала 562 акра (227 га; 0,878 квадратных миль) в 1999 году.[195]

Агентство Европейский криптологический центр (ECC) с 240 сотрудниками в 2011 году, штаб-квартира в военном комплексе США в Griesheim, возле Франкфурт в Германии. В отчете АНБ за 2011 год указывается, что ECC отвечает за «самый большой анализ и производительность в Европе» и фокусируется на различных приоритетах, включая Африку, Европу, Ближний Восток и контртеррористические операции.[196]

В 2013 году новый Консолидированный разведывательный центр, который также будет использоваться АНБ, будет построен в штаб-квартире Армия США в Европе в Висбаден, Германия.[197] Партнерство АНБ с Bundesnachrichtendienst (BND), немецкая служба внешней разведки, была подтверждена президентом BND Герхард Шиндлер.[197]

Таиланд

Таиланд является «сторонним партнером» АНБ наряду с девятью другими странами.[198] Это неанглоязычные страны, заключившие соглашения о безопасности для обмена отчетами о сырье и готовой продукции SIGINT.

В Таиланде расположены как минимум две станции сбора отходов SIGINT в США. Один находится на Посольство США в Бангкок, совместное АНБ-ЦРУ Подразделение специальной службы сбора (SCS). Предположительно, он подслушивает иностранные посольства, правительственные сообщения и другие возможности.[199]

Вторая установка - это станция FORNSAT (перехват иностранных спутников) в тайском городе Хон Каен. Он имеет кодовое название INDRA, но также упоминается как LEMONWOOD.[199] Площадь станции составляет примерно 40 гектаров (99 акров), и она состоит из большого участка площадью 3700–4 600 м².2 (40 000–50 000 футов2) оперативное здание на западной стороне оперативного комплекса и четыре обтекатель-закрытый параболические антенны. Возможно, две антенны, закрытые обтекателем, используются для перехвата SATCOM, а две антенны используются для ретрансляции перехваченного материала обратно в АНБ. Есть также круглая антенная решетка типа PUSHER (CDAA) к северу от оперативного комплекса.[200][201]

АНБ активировало Кхон Каен в октябре 1979 года. Его задачей было подслушивать радиопередачу Китайская армия и воздушные силы единиц в южном Китае, особенно в городе и его окрестностях Куньмин в Юньнань Провинция. Еще в конце 1970-х годов база состояла только из небольшой антенной решетки CDAA, которая управлялась дистанционно через спутник с поста прослушивания АНБ в Куниа, Гавайи, и небольшой отряд гражданских подрядчиков из Bendix Field Engineering Corp. чья работа заключалась в поддержании в рабочем состоянии антенной решетки и спутниковых ретрансляторов в режиме 24/7.[200]

Согласно документам покойного генерала Уильяма Одома, объект INDRA был модернизирован в 1986 году новой антенной PUSHER CDAA британского производства в рамках общей модернизации объектов АНБ и Таиланда SIGINT, целью которой было шпионить за соседними коммунистическими странами Вьетнам, Лаос и Камбоджа.[200]

База, очевидно, пришла в упадок в 1990-х годах, когда Китай и Вьетнам стали более дружелюбными по отношению к США, а к 2002 году архивные спутниковые снимки показали, что антенна PUSHER CDAA была сорвана, что, возможно, указывает на то, что база была закрыта. В какой-то момент в период с 9/11база в Кхон Каен была повторно активирована и расширена за счет масштабной миссии по перехвату SATCOM. Вероятно, присутствие АНБ в Кхон Каене относительно невелико, и что большая часть работы выполняется гражданскими подрядчиками.[200]

Исследования и разработки

АНБ принимало участие в дебатах о государственной политике, как косвенно в качестве негласных советников других ведомств, так и непосредственно во время и после Вице-адмирал Бобби Рэй Инманруководство. АНБ играло важную роль в дебатах 1990-х годов относительно экспорт криптографии в США. Ограничения на экспорт были снижены, но не отменены в 1996 году.

Его работа по обеспечению безопасности правительственной связи вовлекла АНБ во многие технологические области, включая разработку специализированных коммуникаций. аппаратное обеспечение и программное обеспечение, производство специализированных полупроводники (на Ft. Мид завод по производству микросхем) и продвинутый криптография исследование. В течение 50 лет АНБ проектировало и производило большую часть своего компьютерного оборудования собственными силами, но с 1990-х годов примерно до 2003 года (когда Конгресс США ограничил эту практику) агентство заключало контракты с частным сектором в области исследований и оборудования.[202]

Стандарт шифрования данных

Агентство национальной безопасности (NSA) было вовлечено в незначительные разногласия относительно его участия в создании стандарта шифрования данных (DES), стандарта и общедоступного стандарта. блочный шифр алгоритм используется правительство США и банковское сообщество. При разработке DES IBM в 1970-х годах АНБ рекомендовало изменить некоторые детали конструкции. Было подозрение, что эти изменения ослабили алгоритм в достаточной степени, чтобы позволить агентству при необходимости подслушивать, включая предположения, что критический компонент - так называемый S-боксы- был изменен, чтобы вставить "задняя дверь"и что уменьшение длины ключа могло сделать возможным для NSA обнаружение ключей DES с использованием огромных вычислительных мощностей. С тех пор было замечено, что S-блоки в DES особенно устойчивы к дифференциальный криптоанализ, метод, который не был публично открыт до конца 1980-х, но известен команде IBM DES.

Расширенный стандарт шифрования

Участие NSA в выборе преемника Data Encryption Standard (DES), Advanced Encryption Standard (AES), ограничивалось тестированием производительности оборудования (см. Конкурс AES).[203] Впоследствии NSA сертифицировало AES для защиты секретной информации при использовании в системах, одобренных NSA.[204]

Системы шифрования АНБ

АНБ отвечает за компоненты, связанные с шифрованием, в этих устаревших системах:

- FNBDT Будущий узкополосный цифровой терминал[205]

- KL-7 Автономная роторная шифровальная машина ADONIS (после Второй мировой войны - 1980-е годы)[206][207]

- КВт-26 Электронный линейный телетайп-шифровальщик ROMULUS (1960–1980-е годы)[208]

- КВт-37 Шифровальщик вещания флота JASON (1960–1990-е годы)[207]

- KY-57 Шифровальщик голоса тактического радио VINSON[208]

- КГ-84 Выделенное шифрование / дешифрование данных[208]

- СТЮ-III защищенный телефонный аппарат,[208] прекращено STE[209]

АНБ контролирует шифрование в следующих системах, которые используются сегодня:

- EKMS Электронная система управления ключами[210]

- Fortezza шифрование на основе переносимого крипто-токена в Карта ПК формат[211]

- SINCGARS тактическое радио с криптографически управляемой скачкообразной перестройкой частоты[212]

- STE безопасное оконечное оборудование[209]

- ТАКЛАН продуктовая линейка Системы General Dynamics C4[213]

АНБ уточнило Люкс А и Люкс B наборы криптографических алгоритмов для использования в государственных системах США; алгоритмы Suite B являются подмножеством алгоритмов, ранее определенных NIST и предполагается, что они будут служить для большинства целей защиты информации, в то время как алгоритмы Suite A являются секретными и предназначены для особенно высоких уровней защиты.[204]

SHA

Широко используемый SHA-1 и SHA-2 хеш-функции были разработаны NSA. SHA-1 - небольшая модификация более слабого SHA-0 алгоритм, также разработанный АНБ в 1993 году. Эта небольшая модификация была предложена АНБ два года спустя без каких-либо обоснований, кроме того факта, что она обеспечивает дополнительную безопасность. Атака на SHA-0, которая не применяется к пересмотренному алгоритму, действительно была обнаружена в период с 1998 по 2005 год академическими криптографами. Из-за недостатков и ограничений длины ключа в SHA-1 NIST не рекомендует использовать его для цифровые подписи, и утверждает только новые алгоритмы SHA-2 для таких приложений с 2013 года.[214]

Новый стандарт хеширования, SHA-3, недавно был выбран через конкуренция завершился 2 октября 2012 г. с выбором Кечак как алгоритм. Процесс выбора SHA-3 был аналогичен тому, который проводился при выборе AES, но некоторые сомнения были вызваны этим,[215][216] поскольку в Keccak были внесены фундаментальные изменения, чтобы превратить его в стандарт.[217] Эти изменения потенциально подрывают криптоанализ, выполняемый во время соревнований, и снижают уровни безопасности алгоритма.[215]

Dual_EC_DRBG генератор случайных чисел криптотроян

АНБ выступило за включение генератора случайных чисел под названием Двойной ЭК DRBG в США. Национальный институт стандартов и технологийРуководящие принципы 2007 года. Это привело к предположениям о задняя дверь что позволит АНБ получить доступ к данным, зашифрованным системами, использующими этот генератор псевдослучайных чисел (ГПСЧ).[218]

Теперь это считается правдоподобным на основании того факта, что вывод следующих итераций ГПСЧ может быть доказуемо определен, если связь между двумя внутренними Эллиптическая кривая очков известно.[219][220] И NIST, и ЮАР теперь официально не рекомендуют использовать этот ГПСЧ.[221][222]

Чип для стрижки

Из-за опасений, что широкое использование сильной криптографии помешает государственному использованию прослушка, АНБ предложило концепцию условное депонирование ключей в 1993 году и представил чип Clipper, который обеспечивал более надежную защиту, чем DES, но позволял получить доступ к зашифрованным данным уполномоченным сотрудникам правоохранительных органов.[223] Это предложение вызвало резкие возражения, и ключевые требования к депонированию в конечном итоге ни к чему не привели.[224] Однако АНБ Fortezza карты аппаратного шифрования, созданные для проекта Clipper, до сих пор используются в правительстве, и АНБ в конечном итоге рассекретило и опубликовало дизайн Шифр скипджека используется на картах.[225][226]

Идеальный гражданин

Perfect Citizen - это программа для выполнения Оценка уязвимости Агентством национальной безопасности США критическая инфраструктура.[227][228] Первоначально сообщалось, что это программа по разработке системы датчиков для обнаружения кибератак на компьютерные сети критически важной инфраструктуры как в частном, так и в государственном секторе через сетевой мониторинг система названа Эйнштейн.[229][230] Он финансируется Комплексная национальная инициатива по кибербезопасности и до сих пор Raytheon получил контракт на начальную стадию до 100 миллионов долларов.

Академическое исследование

АНБ вложило миллионы долларов в академические исследования под префиксом кода гранта. MDA904, в результате чего на 11 октября 2007 г. было опубликовано более 3000 статей.[Обновить] АНБ / CSS время от времени пытались ограничить публикацию научных исследований в области криптографии; например, Хуфу и Хафра блочные шифры были добровольно скрыты в ответ на запрос NSA сделать это. В ответ на FOIA судебный процесс, в 2013 году АНБ выпустило 643-страничный исследовательский документ под названием «Распутывая сеть: руководство по интернет-исследованиям».[231] написано и составлено сотрудниками АНБ для помощи другим сотрудникам АНБ в поиске информации, представляющей интерес для агентства, в общедоступном Интернете.[232]

Патенты

АНБ имеет возможность подать заявку на патент от Бюро патентов и товарных знаков США под приказ о приколе. В отличие от обычных патентов, они не раскрываются общественности и не имеют срока действия. Однако, если Патентное ведомство получит заявку на идентичный патент от третьей стороны, оно раскроет патент NSA и официально предоставит его NSA на полный срок на эту дату.[233]

В одном из опубликованных патентов NSA описан метод географически расположение отдельный компьютерный сайт в сети, подобной Интернету, на основе задержка нескольких сетевых подключений.[234] Хотя публичного патента не существует, АНБ, как сообщается, использовало аналогичную технологию определения местоположения, называемую трехсторонней связью, которая позволяет в реальном времени отслеживать местоположение человека, включая высоту от уровня земли, с использованием данных, полученных с вышек сотовой связи.[235]

Знаки отличия и мемориалы

В геральдический Знак отличия АНБ состоит из орел внутри круга, схватив ключ в его когтях.[236] Орел олицетворяет национальную миссию агентства.[236] На его груди изображен щит с красными и белыми полосами, взятый из Большая печать Соединенных Штатов и представляющий Конгресс.[236] Ключ взят от эмблемы Святой Петр и представляет безопасность.[236]

Когда создавалось АНБ, агентство не имело эмблемы и использовало эмблему Министерства обороны.[237] Агентство приняло свою первую из двух эмблем в 1963 году.[237] Нынешние знаки отличия АНБ используются с 1965 года, когда тогда -Директор, LTG Маршалл С. Картер (Соединенные Штаты Америки) заказал создание устройства для представления агентства.[238]

Флаг АНБ представляет собой печать агентства на голубом фоне.

Экипажи, связанные с миссиями АНБ, попали в ряд опасных и смертельных ситуаций.[239] В USS Свобода инцидент в 1967 и USS Пуэбло инцидент в 1968 году являются примерами потерь, понесенных во время Холодная война.[239]

Криптологический мемориал Агентства национальной безопасности / Центральной службы безопасности чтит и помнит павших военнослужащих и гражданских лиц этих разведывательных миссий.[240] Он сделан из черного гранита, и по состоянию на 2013 год на нем вырезано 171 имя.[Обновить][240] Он расположен в штаб-квартире АНБ. Традиция рассекречивания историй павших началась в 2001 году.[240]

Споры и судебные тяжбы

В США, по крайней мере, с 2001 г.,[241] Существуют юридические разногласия по поводу того, для чего может использоваться сигнальная разведка и насколько свободно Агентство национальной безопасности может использовать сигнальную разведку.[242] В 2015 году правительство внесло небольшие изменения в то, как оно использует и собирает определенные типы данных,[243] конкретно телефонные записи. По состоянию на начало 2019 года правительство не анализировало записи телефонных разговоров.[244] В сентябре 2020 года в апелляционном суде программы слежки были признаны незаконными. [52]

Безосновательные прослушки

16 декабря 2005 г. Нью-Йорк Таймс сообщил, что под белый дом давление и с распоряжение от президента Джордж БушАгентство национальной безопасности, пытаясь противодействовать терроризму, прослушивало телефонные разговоры с людьми за пределами страны, не получая ордера от Суд по надзору за внешней разведкой США, тайный суд, созданный для этой цели в соответствии с Закон о наблюдении за внешней разведкой (ФИСА).[245]

Одной из таких программ наблюдения, санкционированной Директивой США по разведке сигналов № 18 президента Джорджа Буша, был проект «Горец», предпринятый для Агентства национальной безопасности армией США. 513-я бригада военной разведки. АНБ ретранслировало телефонные разговоры (включая сотовые), полученные с наземных, воздушных и спутниковых станций мониторинга, различным офицерам службы связи США, включая 201-й батальон военной разведки. Перехватывались разговоры граждан США и других стран.[246]

Сторонники программы слежки утверждают, что у президента есть исполнительная власть приказать такие действия, утверждая, что законы, такие как FISA, отменяются конституционными полномочиями президента. Кроме того, некоторые утверждали, что FISA было неявно отменено последующим законом, Разрешение на использование военной силы, хотя постановление Верховного суда в Хамдан против Рамсфельда осуждает это мнение. В деле августа 2006 г. ACLU против АНБ, Окружной суд США Судить Анна Диггс Тейлор пришел к выводу, что программа слежки АНБ без санкции была незаконной и неконституционной. 6 июля 2007 г. 6-й окружной апелляционный суд отменил решение на том основании, что ACLU не имел права подавать иск.[247]

17 января 2006 г. Центр конституционных прав подал иск, CCR против Буша, против Джордж Буш Президентство. Судебный процесс оспаривал слежку Агентства национальной безопасности (АНБ) за людьми в США, включая перехват электронных писем CCR без предварительного получения ордера.[248][249]

В сентябре 2008 г. Фонд электронных рубежей (EFF) подала коллективный иск иск против АНБ и нескольких высокопоставленных чиновников Администрация Буша,[250] обвинение в «незаконной и неконституционной программе слежки за связью через драгнет»,[251] на основании документации, предоставленной бывшим AT&T техник Марк Кляйн.[252]

В результате Закон о свободе США прошло Конгресс в июне 2015 года 29 ноября того же года АНБ было вынуждено закрыть свою программу массового телефонного наблюдения. Закон США о свободе запрещает АНБ собирать метаданные и содержание телефонных звонков, если у него нет ордера на расследование терроризма. В этом случае агентство должно спросить телекоммуникационные компании для записи, которая будет храниться только шесть месяцев. Использование АНБ крупных телекоммуникационных компаний для оказания помощи в его усилиях по слежке вызвало ряд проблем с конфиденциальностью.[253]:1568–69

Интернет-мониторинг AT&T

В мае 2008 г. Марк Кляйн, бывший AT&T сотрудника, утверждал, что его компания сотрудничала с АНБ в установке Нарус оборудование на замену ФБР Плотоядное животное программа для мониторинга сетевых коммуникаций, включая трафик между гражданами США.[254]

Сбор данных

В 2008 году сообщалось, что АНБ использует свои вычислительные возможности для анализа «транзакционных» данных, которые оно регулярно получает от других правительственных агентств, которые собирают их в рамках своей юрисдикции. В рамках этих усилий АНБ в настоящее время отслеживает огромные объемы записей внутренней электронной почты, веб-адресов, полученных в результате поиска в Интернете, банковских переводов, транзакций с кредитными картами, документов о поездках и телефонных данных, по словам нынешних и бывших сотрудников разведки, опрошенных Журнал "Уолл Стрит. Отправитель, получатель и тема электронных писем могут быть включены, но не содержание сообщений или телефонных звонков.[255]

Консультативная группа 2013 года при администрации Обамы, стремящаяся реформировать шпионские программы АНБ после раскрытия документов, опубликованных Эдвардом Дж. Сноуденом.[256] упоминается в «Рекомендации 30» на стр. 37, «... что персонал Совета национальной безопасности должен управлять межведомственным процессом для регулярной проверки деятельности правительства США в отношении атак, использующих ранее неизвестную уязвимость в компьютерном приложении. " Эксперт по кибербезопасности на пенсии Ричард А. Кларк был членом группы и 11 апреля 2014 г. заявил, что АНБ не знает заранее Heartbleed.[257]

Незаконно полученные доказательства

В августе 2013 года выяснилось, что учебный документ IRS 2005 года показал, что перехваты и прослушивание телефонных разговоров АНБ, как иностранные, так и внутренние, передавались отдел по борьбе с наркотиками (DEA) и Служба внутренних доходов (IRS) и незаконно использовались для возбуждения уголовных дел в отношении граждан США. Сотрудникам правоохранительных органов было приказано скрыть, как началось расследование, и воссоздать очевидно следственный след следствия путем повторного получения тех же доказательств другими способами.[258][259]

Администрация Барака Обамы